1 EAD解決方案技術原理介紹

1.1 技術背景

網絡安全問題的解決,三分靠技術,七分靠管理,嚴格管理是企業、機構及用戶免受網絡安全問題威脅的重要措施。事實上,多數企業、機構都缺乏有效的制度和手段管理網絡安全。網絡用戶不及時升級系統補丁、升級病毒庫的現象普遍存在;隨意接入網絡、私設代理服務器、私自訪問保密資源、非法拷貝機密文件、利用非法軟件獲取利益等行為在企業網中也比比皆是。管理的欠缺不僅會直接影響用戶網絡的正常運行,還可能使企業蒙受巨大的商業損失。

為了解決現有網絡安全管理中存在的不足,應對網絡安全威脅,H3C推出了終端準入控制(EAD,End user Admission Domination)解決方案。該方案從用戶終端準入控制入手,整合網絡接入控制與終端安全產品,通過安全客戶端、安全策略服務器、網絡設備以及防病毒軟件產品、系統補丁管理產品、桌面管理產品的聯動,對接入網絡的用戶終端強制實施企業安全策略,嚴格控制終端用戶的網絡使用行為,可以加強用戶終端的主動防御能力,大幅度提高網絡安全。

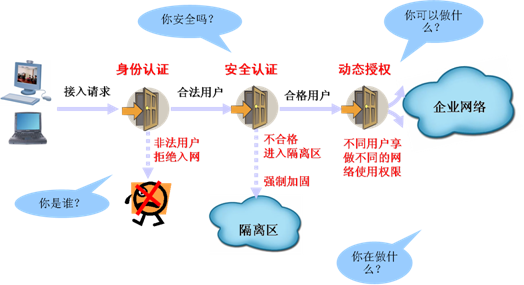

EAD在用戶接入網絡前,通過統一管理的安全策略強制檢查用戶終端的安全狀態,并根據對用戶終端安全狀態的檢查結果實施接入控制策略,對不符合企業安全標準的用戶進行“隔離”并強制用戶進行病毒庫升級、系統補丁升級等操作;在保證用戶終端具備自防御能力并安全接入的前提下,可以通過動態分配ACL、VLAN等合理控制用戶的網絡權限,從而提升網絡的整體安全防御能力。

EAD還引入了資產管理、軟件分發、USB監控等功能,提供了企業內網PC集中管理運維的方案,以高效率的管理手段和措施,協助企業IT部門及時盤點內網資產、掌控內網資產變更情況。

1.2 EAD方案介紹

EAD終端準入控制方案包括兩個重要功能:安全防護和安全監控。安全防護主要是對終端接入網絡進行認證,保證只有安全的終端才能接入網絡,對達不到安全要求的終端可以進行修復,保障終端和網絡的安全;安全監控是指在上網過程中,系統實時監控用戶終端的安全狀態,并針對用戶終端的安全事件采取相應的應對措施,實時保障網絡安全。

目前EAD還引入的資產管理、軟件分發、USB監控等功能,與之前的準入防御功能并沒有交叉,下面分別介紹EAD解決方案的端點準入防御,資產管理,軟件分發等功能。

1.2.1 EAD端點準入防御方案介紹

l 身份驗證:用戶終端接入網絡時,首先進行用戶身份認證,非法用戶將被拒絕接入網絡。目前EAD解決方案支持802.1x,Portal認證。

l 安全檢查:身份認證通過后進行終端安全檢查,由EAD安全策略服務器驗證用戶終端的安全狀態(包括補丁版本、病毒庫版本、軟件安裝、系統服務、注冊表、是否登錄密碼為弱密碼等)是否合格。

l 安全隔離:不合格的終端將被安全聯動設備通過ACL策略限制在隔離區進行安全修復。

l 安全修復:進入隔離區的用戶可以進行補丁、病毒庫的升級、卸載非法軟件和停止非法服務等操作,直到安全狀態合格。

l 動態授權:如果用戶身份驗證、安全檢查都通過,則EAD安全策略服務器將預先配置的該用戶的權限信息(包括網絡訪問權限等)下發給安全聯動設備,由安全聯動設備實現按用戶身份的權限控制。

l 實時監控:在用戶網絡使用過程中,安全客戶端根據安全策略服務器下發的監控策略,實時監控用戶終端的安全狀態,一旦發現用戶終端安全狀態不符合企業安全策略,則向EAD安全策略服務器上報安全事件,由EAD安全策略服務器按照預定義的安全策略,采取相應的控制措施,比如通知安全聯動設備隔離用戶。

1.2.2 EAD端點準入防御方案特點

安全狀態評估

Ø 終端補丁檢測:評估客戶端的補丁安裝是否合格,可以檢測的補丁包括:操作系統(Windows 2000/XP/2003等,不包括Windows 98)等符合微軟補丁規范的熱補丁。

Ø 安全客戶端版本檢測:可以檢測安全客戶端iNode Client的版本,防止使用不具備安全檢測能力的客戶端接入網絡,同時支持客戶端自動升級。

Ø 安全狀態定時評估:安全客戶端可以定時檢測用戶安全狀態,防止用戶上網過程中因安全狀態發生變化而造成的與安全策略的不一致。

Ø 自動補丁管理:提供與微軟WSUS/SMS(全稱:Windows Server Update Services/System Management Server)協同的自動補丁管理,當用戶補丁不合格時,自動安裝補丁。

Ø

終端運行狀態實時檢測:可以對上線用戶終端的系統信息進行實時檢測,包括已安裝程序列表、已安裝補丁列表、已運行進程列表、共享目錄信息、分區表、屏保設置和已啟動服務列表等。

Ø

防病毒聯動:主要包含兩個方面,一是端點用戶接入網絡時,檢查其計算機上防病毒軟件的安裝運行情況以及病毒庫和掃描引擎版本是否符合安全要求等,不符合安全要求可以根據策略阻止用戶接入網絡或將其訪問限制在隔離區;二是端點用戶接入網絡后,EAD定期檢查防病毒軟件的運行狀態,如果發現不符合安全要求可以根據策略強制讓用戶下線或將其訪問限制在隔離區。

聯動方式目前包括強聯動和弱聯動,強聯動需要防病毒軟件廠商提供聯動插件,iNode客戶端通過該聯動插件完成對防病毒軟件的運行狀態檢查以及行為控制。弱聯動不需要防病毒廠商提供聯動插件,iNode客戶端通過其他方式實現對防病毒軟件的運行狀態檢查以及行為控制。當前支持的強AV聯動支持的防病毒軟件有:瑞星、金山和江民。當前支持的弱AV聯動支持的防病毒軟件有:諾頓、趨勢、McAfee

、安博士、CA安全甲胄、VRV、卡巴斯基等。

Ø ARP防火墻:iNode客戶端將截獲用戶的ARP報文,并且根據如下原則判斷是否是非法ARP報文:

n 發出的ARP報文必須滿足:

①以太網源地址=發送端以太網地址=本機發包網卡的MAC地址

②發送端IP地址=本機發包網卡的IP地址

③在滿足上面兩條的前提下判斷是否是ARP請求報文,如果是請求報文必須滿足是廣播報文。

n 接收的ARP報文必須滿足:

①以太網源地址=發送端以太網地址。

如果iNode發現報文為非法ARP報文,那么將會對報文做丟棄處理。

用戶權限管理

Ø

強身份認證:在用戶身份認證時,可綁定用戶接入IP、MAC、接入設備IP、端口和VLAN等信息,進行強身份認證,防止帳號盜用、限定帳號所使用的終端,確保接入用戶的身份安全。

Ø “危險”用戶隔離:對于安全狀態評估不合格的用戶,可以限制其訪問權限(通過ACL隔離),使其只能訪問防病毒服務器、補丁服務器等用于系統修復的網絡資源。

Ø “危險”用戶在線隔離:用戶上網過程中安全狀態發生變化造成與安全策略不一致時(如感染不能殺除的病毒),EAD可以在線隔離并通知用戶。

Ø

軟件安裝和運行檢測:檢測終端軟件的安裝和運行狀態。可以限制接入網絡的用戶必須安裝、運行或禁止安裝、運行其中某些軟件。對于不符合安全策略的用戶可以記錄日志、提醒或隔離。

Ø 支持匿名認證:iNode客戶端與EAD安全策略服務器配合提供用戶匿名認證功能,用戶不需要輸入用戶名、密碼即可完成身份認證和安全認證。

Ø 接入時間、區域控制:可以限制用戶只能在允許的時間和地點(接入設備和端口)上網。

Ø 限制終端用戶使用多網卡和撥號網絡:防止用戶終端成為內外網互訪的橋梁,避免因此可能造成的信息安全問題。

Ø 代理限制:可以限制用戶使用和設置代理服務器。

用戶行為監控

Ø

終端強制或提醒修復:強制或提醒不符合安全策略的終端用戶主機進行防病毒軟件升級,病毒庫升級,補丁安裝;目前只支持手工方式(金山的客戶端可以與系統中心做自動升級)。

Ø 安全狀態監控:定時監控終端用戶的安全狀態,發現感染病毒后根據安全策略可將其限制到隔離區。

Ø 安全日志審計:定時收集客戶端的實時安全狀態并記錄日志;查詢用戶的安全狀態日志、安全事件日志以及在線用戶的安全狀態。

Ø 強制用戶下線:管理員可以強制行為“可疑”的用戶下線。

1.2.3 桌面資產管理方案介紹

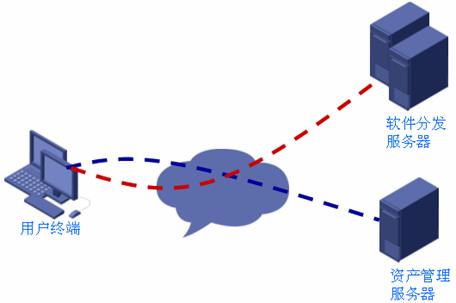

EAD解決方案不僅能夠對用戶的端點準入安全進行管理,而且能夠對用戶網絡中的資產進行管理和控制,其基本的功能包括:資產管理、軟件分發。

桌面資產管理應用模型如下:

桌面資產管理的應用流程如下圖所示:

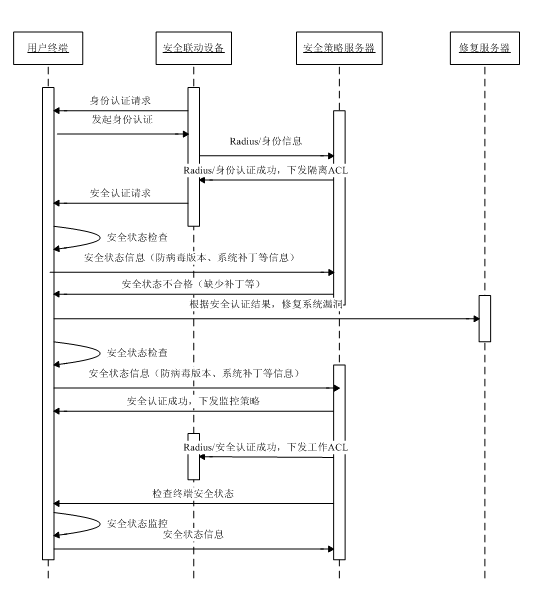

身份驗證及安全認證:EAD的桌面資產管理功能是與EAD的端點準入功能緊密結合的:在安全認證成功之后,服務器將DAM服務器的地址和端口下發給DAM客戶端。作為另外一種選擇,DAM服務器的地址和端口,也可以采用iNode客戶端管理中心定制指定。

資產上線:資產上線分成幾種情況:

1、已管理資產的上線:服務器根據客戶端上傳的資產編號找到資產記錄即回應確認信息,客戶端之后請求資產策略,服務器回應資產策略給客戶端。

2、客戶端注冊方式的新資產(該資產由管理員增加)上線:服務端要求客戶端輸入資產編號,客戶端提交后,服務端根據資產編號找到資產信息,發給客戶端確認,確認后服務端將該資產置為已管理狀態,回應確認信息,客戶端之后請求資產策略,服務器回應資產策略給客戶端。

3、服務器自動生成新資產方式的上線:服務端根據客戶端上傳的資產指紋信息生成新資產編號;客戶端彈出資產信息錄入界面并由用戶錄入,之后上傳給服務端,服務端回應確認信息,客戶端之后請求資產策略,服務器回應資產策略給客戶端。

4、重裝操作系統之后的客戶端上線:服務端根據客戶端傳遞過來的指紋信息找到已有的資產記錄,之后回應資產信息給客戶端;客戶端用戶確認服務器返回的資產信息與自己的資產相匹配,之后,客戶端發送確認報文給服務端;服務端確認后將正在上線的資產與自身已有記錄關聯起來;服務端回應確認信息,客戶端之后請求資產策略,服務器回應資產策略給客戶端。

5、安裝了多操作系統的資產上線:用戶啟動一個操作系統并上線成功后,在另一個操作系統下又發起上線請求;服務端發現多操作系統情況,將只允許最后安裝的操作系統的客戶端可以上線;服務端回應確認信息,客戶端之后請求資產策略,服務器回應資產策略給客戶端。

資產信息上報:客戶端獲取本地資產信息,保存到本地,并上報給服務端;客戶端定期會掃描本地資產信息,如發現有變更,更新本地保存的資產文件,同時將資產變更信息上報給服務端。

USB使用信息上報:客戶端實時監測USB插入情況,如果有USB插入、向USB中寫入文件、或者拔出USB,都會寫入文件,客戶端定期上報USB使用信息給服務端。

軟件分發:服務端為資產創建分發任務,客戶端向服務端請求資產策略,服務端回應同時,將分發任務下達給客戶端,客戶端連接到分發服務器進行軟件下載,下載到本地之后可由用戶自行安裝,也可以自動安裝。

1.2.4 桌面資產管理功能特點

終端資產管理

ü 基于用戶的資產管理:資產與認證用戶相結合,支持直接查詢某個用戶資產狀況,也可以基于資產信息找到對應的用戶,方便管理員的管理。

ü 資產編號處理:可自動/手工生成資產編號,為資產分配責任人或自動關聯責任人。可對資產信息進行查詢和手工掃描。對資產信息上報的策略可以進行自定義。

ü 支持資產信息的增刪改:管理員可以增加、刪除、修改資產信息。

ü 支持資產分組管理:對資產通過分組統一管理,默認放置于缺省分組中。分組支持嵌套,支持分組間的資產轉移,方便管理。

ü 資產信息審計:可對軟硬件資產進行查詢,支持按CPU、制造商、型號、操作系統等統計資產,便于管理員分類進行企業資產盤點。

ü 資產變更審計:可針對資產變更信息進行審計,審計內容包含資產名、編號、變更類型、變更內容、資產責任人、變更時間等,便于管理員及時掌握企業資產變動情況。

ü 支持USB使用審計:支持USB插拔及使用的審計,審計內容包括插拔時間、資產名、文件名、文件大小、操作時間等,便于企業安全審計。

ü 支持USB等外設使用控制:支持對USB、軟驅、光驅、Modem、串口、并口、1394、紅外、藍牙等外設使用的控制。

軟件分發

ü 分發任務管理:支持軟件分發任務的增加,修改,查詢和刪除以及關閉功能;可以按資產分組、選中單個或者多個資產進行資產批量分發,可以自定義分發操作的時間,支持HTTP,FTP和文件共享三種方式的分發服務器的參數配置功能。

ü 軟件分發查詢:支持按照資產查詢軟件分發歷史,支持按照分發任務查詢每個資產的軟件分發狀態。

ü 軟件分發:支持HTTP、FTP和文件共享等三種協議的軟件分發,軟件分發給終端之后,安裝的方式可以根據管理員指定好的策略進行靜默安裝或者普通安裝。也可支持按資產分組、資產進行批量方式的軟件分發。

2 無線EAD解決方案介紹

無線局域網的安全問題主要體現在訪問控制和數據傳輸兩個層面。在訪問控制層面上,非授權或者非安全的客戶一旦接入網絡后,將會直接面對企業的核心服務器,威脅企業的核心業務,因此能對無線接入用戶進行身份識別、安全檢查和網絡授權的訪問控制系統必不可少。

在無線網絡中,結合使用EAD解決方案,可以有效的滿足園區網的無線安全準入的需求。

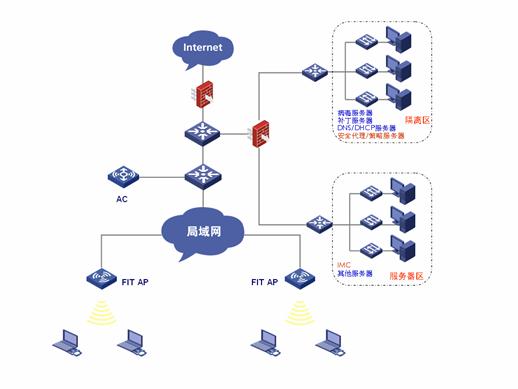

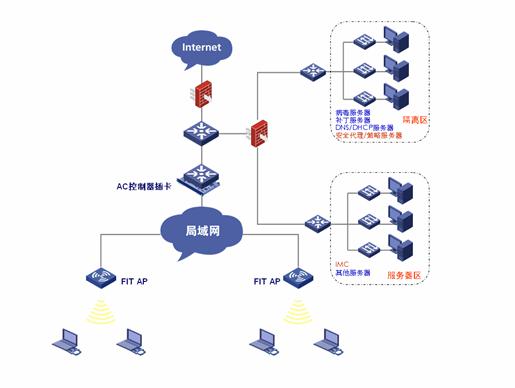

2.1 無線EAD解決方案典型組網-Portal認證方式

2.1.1 組網特點介紹

1. FIT AP與無線控制器之間的連接可以使用二層連接,也可以使用三層連接。

2. 用戶接入時需要使用Windows客戶端接入無線網絡" title="無線網絡">無線網絡,然后使用iNode進行Portal接入。

3. Portal接入控制方式使用二層Portal(匯聚交換機作為客戶端網關)。

4. 在組網中,用戶IP地址不發生變化的情況下,可以在AP之間漫游。

5. 基于用戶身份的控制信息在AC上下發。

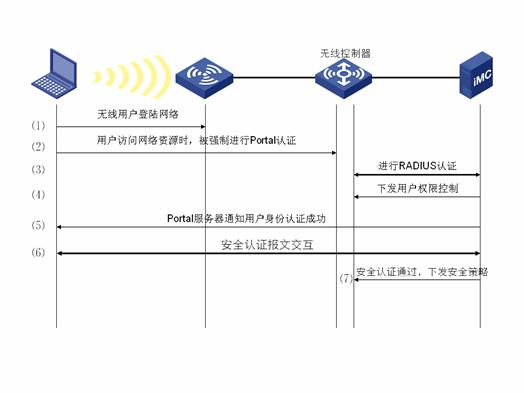

2.1.2 無線用戶認證流程

1. 無線用戶接入企業網絡,根據實際需要對無線鏈路的保護可以使用WPA-PSK,WPA2-PSK等多種方式。

2. 在客戶端的報文發送到無線控制器后,解開LWAPP封裝,并對客戶端進行HTTP重定向。

3. 在無線控制器與iMC之間交互RADIUS報文,對接入用戶進行身份認證。

4. 當Portal認證完成后,iMC向AC下發用戶權限控制策略。此時用戶被隔離在隔離區,等待安全認證。

5. iMC通知客戶端身份認證成功,進行安全認證。

6. 客戶端進行安全認證。

7. 通過安全認證后,對用戶下發基于用戶身份的安全控制策略。

2.1.3 無線EAD典型組網實施效果

1.在無線控制器上進行Portal認證,在無線用戶通過身份認證之前,只能訪問無線控制上指定的資源。

2.合法用戶接入網絡后,其訪問權限受在無線控制器上下發的基于用戶的ACL控制。特定的服務器只能由被授權的用戶訪問。

3.用戶正常接入網絡前,必須通過安全客戶端的安全檢查,確保沒有感染病毒且病毒庫版本和補丁得到及時升級。降低了病毒和遠程攻擊對企業網帶來的安全風險。

4.通過使用iNode客戶端,可對用戶的終端使用行為進行嚴格管理,比如禁止設置代理服務器、禁用雙網卡等。

5.如果在相同AC的AP間漫游時用戶IP未發生變化,則無需再次進行用戶身份認證。

2.1.4 無線EAD典型組網中涉及的設備

在網絡中部署無線EAD的典型組網,需要配置如下設備:

.無線控制器:

H3C" title="H3C">H3C WX3024

H3C WX5002

H3C WX6103,H3C LSQM1WCMB0,H3C LSBM1WCM2A0

.AP:

H3C WA2110-AG

H3C WA2210-AG

H3C WA2220-AG

H3C WA1208E

.策略服務器:

H3C iMC/CAMS

.n 認證客戶端:

H3C iNode