文獻標識碼: A

文章編號: 0258-7998(2015)01-0122-03

0 引言

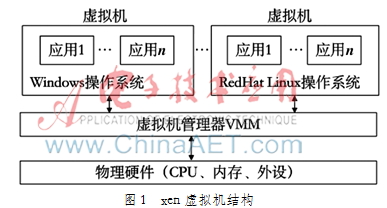

目前私有云網絡中大量采用了xen虛擬化技術,將虛擬機部署在物理硬件上并共享硬件資源,而應用程序和操作系統則運行在虛擬機中,從而大大提供了資源的使用率。虛擬機間的強隔離性[1]保證了虛擬機之間進程的信息安全,此外虛擬機管理器對虛擬機的管理過程是透明的,攻擊者無法確認自己攻擊的是否為真正的主機。xen虛擬機的結構如圖1,VMM可以創建的多個虛擬機,可以運行不同的操作系統和應用程序。xen包括服務域Domain0和虛擬域DomainU,Domain0具有最高特權級,可以管理其他的虛擬域。虛擬機的VMI技術將虛擬機與安全監測工具相互隔離,增強了監測工具的安全性。

虛擬化技術中存在的大量惡意行為給網絡信息安全[2]帶來了隱患,本文通過部署蜜網可以有效地檢測到網絡上的惡意攻擊,分析這些惡意行為的攻擊方式,以便進行有效的防范。蜜網由一系列蜜罐組成,蜜網的內容包括:數據控制、數據捕獲和數據分析,它的主要功能是標記所有進出系統的可疑流量[3]。虛擬機的引入對虛擬蜜網有兩方面的影響:一方面, 由于虛擬機的特性,可以構建基于虛擬機的數據捕獲和采集裝置(xebek),使得現有的反蜜網技術無效化;另一方面, 由于系統規模更加龐大,虛擬機會給攻擊者更多的提示,而采用VMI技術從蜜網外部進行監控,提高蜜網的安全性。

1 相關研究

Abe[4]提出一種基于DoS檢測IP數據包的熵的方法,IP數據包熵的改變用來檢測可能存在的DoS攻擊,攻擊產生時,數據包的大小與從受害者獲得的響應是相同的,缺點是沒有對其他數據特征的熵進行分析。Thonnard和dacier[5]提出一種基于集群的方法來分析蜜網數據的攻擊模式,采用時間簽名來收集蜜網的數據,對從世界各地的蜜罐收集的大型數據集進行研究,但這種數據采集規模太大,實際執行過程有一定的難度。吳文潔、葛昕[6]等人使用低交互蜜罐在VMware中構建分布式蜜網體系,采用了XMPP技術進行數據共享,使用carniwwhore框架實現了數據統計和可視化輸出,但是這種低交互蜜罐對手工攻擊行為識別率較低;王海峰、陳慶奎等人[7]在建立蜜網欺騙量化模型的基礎上提出兩種智能算法,通過仿真實驗證明其具有提高蜜網偽裝的能力,但缺乏對新攻擊行為的適應能力。

目前的私有云網絡安全產品雖然能檢測一定的網絡隱患,但僅僅是檢測單一的網絡特征并進行處理。與以往蜜網監控系統不同,本系統采用BP神經網絡對網絡流量數據進行訓練,確定數據的五元組特征,然后分析流量數據的五元組特征熵值,判定蜜網中的異常行為,當網絡再出現類似的異常行為時,可立即進行處理。通過實驗表明,模型可以有效地檢測私有云網絡中蜜網的多種異常,提高云環境的安全性。

2 相關技術

2.1 BP神經網絡算法

BP神經網絡[8]是通過輸入和輸出的樣本集(即網絡的閾值和權值)對網絡進行訓練,從而使網絡完成給定的輸入/輸出映射關系。本文設計的BP網絡算法模型是以網絡數據流量進行訓練的,而這些數據已經根據原始數據流量進行了三級處理。第一級是根據原始數據提取數據包的特征:如目標ip地址、目標端口、源端口、總載荷字節TB、標志位和總數據包數PC等;第二級是量化數據,如各種協議以及沒有實質作用的數據,依據網絡異常的類型量化為二值向量;第三級是對數據進行整理計算,對持續時期的惡意行為數據進行實時分析。

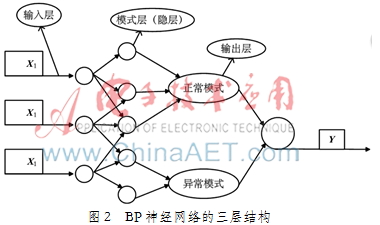

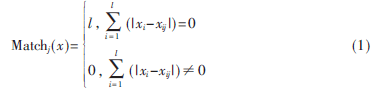

網絡由3層組成,如圖2,第一層是隱含層,隱含層的節點函數為Sigmoid 函數(f(x)=1/(1+e-x)),節點模式包括正常模式和惡意模式,惡意模式可以檢測現有的惡意攻擊和新型的攻擊。第一層的作用是計算輸入向量X={X1,X2,…,Xl}與模式層的模式(例如第j個模式p=(p1j,p2j,…,pij))的匹配度, 匹配函數(Match(x))為:

BP神經網絡的正常模式與異常模式的輸出不能同為1,正常模式的輸出為1表明輸入了正常序列,異常模式輸出為1時表明有惡意行為產生。當兩種模式輸出都為0時表明輸入的序列與正常模式和異常模式都不匹配,該序列定義為異常序列。

2.2 信息熵

為了評估上述的異常特征,本文采用熵來具體分析。在信息論中,熵被定義為一種不確定性的度量或是與隨機變量相關的隨機性。一個大小為n的樣本的熵的閾值范圍是[0,logn]。數據項沒有變化時值為0,當所有的數據項都不相同或變化最大時值為logn。基于熵的檢測技術,隨機變量X的熵的值有{X1,X2,X3,…,Xn},計算公式如下:

其中H(x)=熵,如果要計算所觀察到的流量特征值發生的概率,計算公式:

其中總數據包數是時間T內看到的數據包總數。熵值的規律是:流量特征值的微小變化產生低熵值,而流量特征值的顯著變化則導致較高的熵值。

3 VMI的虛擬蜜網系統架構

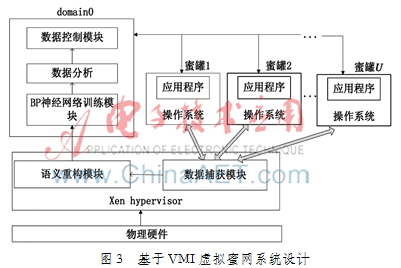

基于VMI的虛擬蜜網流量檢測系統是部署在xen平臺上的,如圖3所示,該系統中數據捕獲模塊的主要功能是在不被攻擊者發現的前提下捕獲所有輸入和輸出蜜網系統的數據。蜜網流量不同于其他類型的網絡流量,因為流入或流出蜜網的每個數據包都被認為是惡意的;語義重構模塊的作用是對捕獲到的數據進行語義重構,由于VMM處于客戶虛擬機的底層,只能識別低級語義,兩種之間存在語義鴻溝;BP神經網絡的處理速度可以快速響應系統出現的變化,有效識別惡意行為,其固有的自主性、交互性和主動性對數據進行訓練,確定其五元組特征,降低了數據處理的復雜性;數據分析模塊是通過分析流量數據的五元組特征的熵值,判定蜜網中異常行為,從而對蜜網系統做出相應的控制;數據控制模塊是對流進和流出蜜網系統的數據進行控制,防止蜜網被黑客攻破后對其他系統進行大規模的攻擊。

該系統中xen虛擬機[9-10]直接運行于硬件系統之上,domain0和多個蜜罐構成虛擬蜜網系統,虛擬機的強隔離性保證了各個蜜罐可以獨立運行且互不干擾。系統采用VMI反省機制[11],將數據捕獲模塊部署在虛擬機監控器VMM內,實現了檢測工具和蜜網系統的隔離,增強了數據捕獲模塊的安全性,提高了數據的可信度;通過語義重構模塊對Xebek數據捕獲模塊收集到的信息進行語義重構后,采用BP神經網絡確定數據的五元組特征;數據分析模塊通過數據特征的熵值大小,判定蜜網中是否存在異常行為。

4 實驗結果

系統的蜜網系統可以采用Linux或Windows操作系統,這兩種系統的檢測結果基本相同,因為Linux是多用戶的操作系統,當攻擊者破壞了某個程序后底層的系統依然完好無損,所以Linux的檢測效果相對更好。由于篇幅有限,文章以Linux系統為例進行研究。

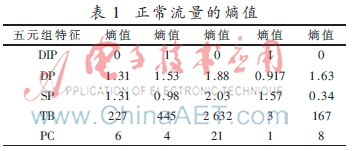

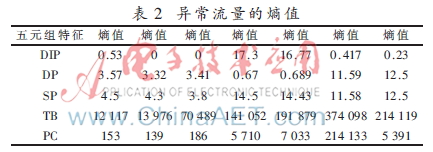

基于VMI的蜜網流量檢測機制,通過五類特征的熵DIP、DP、SP、TB和PC來檢測異常的存在。如表1所示,從不同源收集到的蜜網數據的樣例表明,正常行為的熵值很少發生變化。如表2所示,當惡意活動存在時,熵值會發生很大變化。經過分析發現,正常流量的熵值變化范圍在0~3之間,大于3時就認為是異常流量。

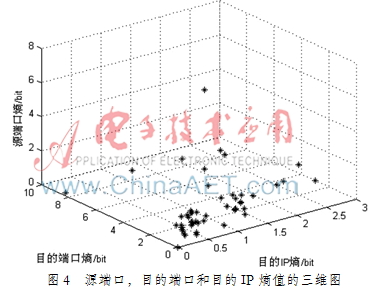

通過比較本文方案的異常事件(包括掃描、系統如期、惡意軟件、rootkits下載等)的數目和跟蹤的異常事件的數目,可以得出該系統的檢測率。圖4展示了3種特征熵值的三維圖,熵值大于3的點代表掃描蜜網中的惡意活動。

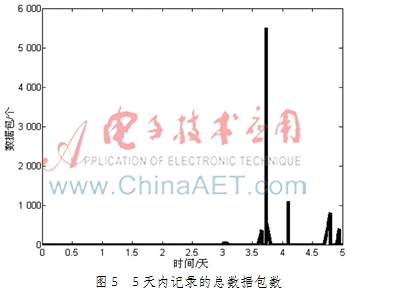

如圖5,縱坐標為總數據包數,橫坐標為天數,圖中第3天末的峰值表明出現了惡意活動。

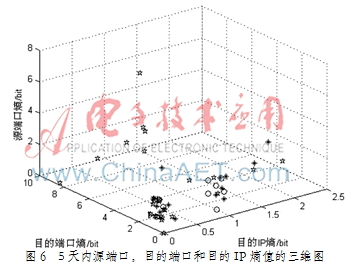

圖6中的時間視圖曲線展示事件在5天內的狀態,不同的顏色代表不同的時間(。表示第1天,>表示第2天,x表示第3天,*表示第4天,☆表示第5天)。曲線內同一顏色的事件表明它們發生同一時間段,以便根據發生的時間了解黑客攻擊蜜網的策略,從而在虛擬機控制端對蜜網做出一定的響應。

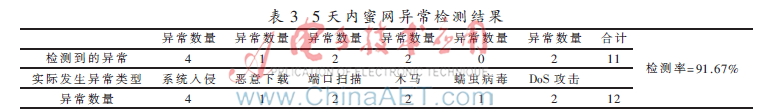

表3列出了5天內蜜網的檢測結果。蜜網共捕獲了13個數據包,但由于某些數據包的時間間隔較大,不能對熵值產生明顯的變化,以致無法檢測到這些數據,故系統的檢測率只有91.67%。

5 結論

私有云網絡的安全取決于蜜網能否很好地檢測攻擊并分析攻擊行為,本文提出一種xen下基于VMI蜜網流量檢測機制,利用VMI機制將數據捕獲模塊與蜜網隔離,提高了數據的可靠性。采用BP神經網絡算法得到的蜜網流量五元組特征,其流量特征值是與熵值一一對應的,故通過五元組特征的熵值可以判定蜜網中異常行為。實驗表明,模型可以快速識別蜜網中的多種異常,但這種機制無法檢測到潛伏的攻擊和緩慢的攻擊,這個缺陷可以通過增加檢測此類攻擊的能力進行改善。

參考文獻

[1] 項國富,金海,鄒德清,等.基于虛擬化的安全監控[J].軟件學報,2012,23(8):2173-2187.

[2] 梁鋼,茅秋吟.云計算IaaS平臺的信息安全和運維服務設計[J].電子技術應用,2013,39(7):63-64.

[3] SPITZNER L.The honeynet project:Trapping the hackers[J].IEEE Computer Society,2003,1(2):15-23.

[4] ABE S.Detecting DoS attacks using packet size distribution[C].Proceedings of the 2nd BioInspired Models of Network Information and Computing Systems,2007:93-96.

[5] THONNARD O,DACIER M.A framework for attack patterns′discoverty in honeynet data[C].Digital Investigation,2008:128-139.

[6] 吳文潔,葛昕,胡德敏.基于虛擬化技術的分布式蜜網[J].計算機系統應用,2013,22(3):69-72.

[7] 王海峰,陳慶奎.蜜網智能動態部署算法研究[J].計算機應用研究,2011,28(3):1119-1121.

[8] 邢鈺嬌,孫昊,楊鵬,等.基于神經網絡的四元球面陣空間聲源定向系統[J].電子技術應用,2012,38(2):124-126.

[9] SMITH J E,NAIR R.the architecture of virtual machines[J].IEEE Computer,2005,38(5):32-38.

[10] 湯儒,李秦偉.Openstack云環境中KVM虛擬機性能分析[J].微型機與應用,2013,32(23):94-96.

[11] GARFINKEL T,ROSENBLUM M.A virtual machine introspection based architecture for intrusion detection[C].Proc.of the 10th Network and Distributed System Security Symp.Berkeley:USENIX Association,2003:191-206.