知名工業網絡安全公司Claroty當地時間7月21日發布的研究報告稱,其Team82團隊研究了用于監控和配置工業控制系統(ICS)的基于云的管理平臺的可利用性。工業控制系統(ICS)采用云計算的勢頭是不可否認的,這促使Team82去檢查這些平臺和架構的安全性。Team82通過兩個獨特的攻擊向量開發了利用自動化供應商CODESYS自動化服務器漏洞的技術。該研究還包括在WAGO PLC平臺中發現漏洞,并開發一個復雜的攻擊鏈,以攻擊單個云管理的PLC,并最終接管基于云的主機帳戶。CODESYS和WAGO已修復了Team82發現和披露的所有漏洞。報告還研究了基于云計算的OT和SCADA基礎設施的構成以及攻擊者可用的攻擊面。

作為這項研究的一部分,Claroty的Team82研究團隊的成員共利用了7個漏洞,包括3個影響CODESYS和4個影響WAGO產品。具體來說,這些缺陷影響了CODESYS的自動化服務器平臺,該平臺使組織能夠從云端管理工業控制系統(ICS),以及WAGO的一些可編程邏輯控制器(PLC)。具體漏洞信息見下表。

研究人員展示了攻擊者如何從基于云的管理控制臺到所有被管理的終端設備,也可以從終端設備到管理控制臺。

Claroty提出的攻擊場景涉及到社會工程、WAGO和CODESYS漏洞的利用——這些漏洞在最近幾個月被供應商修補過——以及其他一些技術和漏洞。

在第一個攻擊場景中,攻擊者使用偷來的憑據或漏洞獲得對管理控制臺操作員帳戶的未經授權訪問。

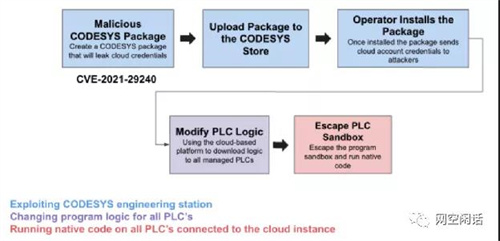

在Claroty描述的一個理論場景中,攻擊者創建了一個惡意的CODESYS包,用于泄漏憑證。這些包允許用戶向CODESYS產品添加新功能,它們可以在專門的應用程序商店中獲得。

如果攻擊者成功地將惡意包上傳到CODESYS存儲中,他們可以說服OT工程師安裝該包,他們可以在目標Windows設備上執行任意代碼,并獲得自動化服務器憑據。

Claroty研究人員在一篇博客文章中解釋說:“一旦攻擊者進入基于云計算的管理控制臺,他們就有了一個廣泛的攻擊面。”“攻擊者能做的最簡單的事情就是修改甚至停止當前運行在受控plc上的邏輯。例如,攻擊者可以停止負責生產線溫度調節的PLC程序,或者像震網病毒一樣改變離心機的速度。這些類型的攻擊可能會導致現實生活中的破壞,影響生產時間和可用性。”

攻擊者還可以試圖找到使他們能夠逃離PLC沙盒的漏洞,這將使他們獲得對控制器的完全控制。

總結一下,攻擊步驟是這樣的:

1、攻擊者創建一個惡意包,一旦安裝,竊取保存的云用戶名和口令。

2、攻擊者設法讓OT工程師安裝惡意包(例如,通過社會工程,或通過向CODESYS存儲提交惡意代碼包)。

3、使用OT工程師泄露的自動化服務器憑據,攻擊者修改當前配置的項目,并添加一個惡意任務,例如,將在PLC上運行反向shell。

4、攻擊者將一個流氓項目部署到所有相連的PLC上,并獲得對整個PLC的未經授權的訪問。

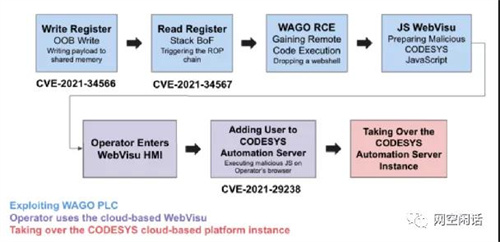

在Claroty描述的第二種情況中,攻擊者從一個被破壞的PLC到基于云的管理控制臺,從那里他們可以攻擊其他被管理的端點。

研究人員表明攻擊者可以劫持WAGO PLC通過利用一個未經身份驗證的遠程代碼執行漏洞他們發現,然后使用集成的CODESYS WebVisu特性來添加一個新用戶管理平臺,并利用該帳戶接管CODESYS自動化服務器實例。

Team82能夠通過以下步驟在CODESYS自動化服務器和WAGO PLC平臺上實現這一點:

1、利用WAGO PLC上的預認證遠程代碼執行漏洞。

2、利用集成CODESYS WebVisu特性中的一個bug向基于云的平臺添加一個新用戶。

3、接管CODESYS自動化服務器帳戶。

每一種攻擊都將WAGO和CODESYS產品中的研究人員發現的漏洞鏈接起來。

Claroty提供了一些行業組織應該遵循的高級別建議,以將攻擊的風險降至最低。具體緩解建議如下:

1、將所有云連接解決方案視為與您的工業網絡的可信通信,并實施供應鏈風險管理計劃,包括了解供應商的安全計劃。

2、要知道,現有的不連接云的解決方案可能會在下次升級中被連接——主動監控工業資產對于檢測到供應商網絡的意外連接至關重要,這樣你就可以重新評估風險,并根據需要采取措施來緩解。

3、實施零信任架構和策略,限制跨越工業網絡的異常通信。

4、雖然對可信云連接的內聯攻擊幾乎不可能被檢測到,但攻擊者很可能會嘗試橫向移動,以危及工業網絡中的其他系統。確保建立監控能力,以識別來自關鍵資產的意外橫向移動嘗試。

5、確保您的安全運營中心(SOC)和事件響應團隊準備以及時和適當的方式響應工業網絡事件。SOC團隊通常以IT為中心,為了OT環境的考慮,他們的一些計劃可能需要更新。還可以考慮一個預先事件響應服務,以確保在事件發生時快速響應。