近日,國內(nèi)網(wǎng)絡(luò)信息安全領(lǐng)域領(lǐng)軍企業(yè)安恒信息發(fā)布《2021年度高級威脅態(tài)勢研究報告》(以下簡稱“報告”)。根據(jù)對2021全年攻擊事件的檢測和分析,報告基于高級威脅攻擊、攻擊團(tuán)伙活動、重大攻擊事件、在野0day利用情況四方面進(jìn)行分析總結(jié),并提供了對2022攻擊態(tài)勢的七點研判預(yù)測。

(報告出品方:安恒威脅情報中心、獵影實驗室)

主要結(jié)論:

安恒威脅情報中心研究分析了2021年全球發(fā)現(xiàn)和披露的高級威脅事件、灰黑產(chǎn)行業(yè)的主要團(tuán)伙以及2021 在野0day的披露情況,得到了以下發(fā)現(xiàn):

1.根據(jù)2021年對全球高級威脅攻擊事件的統(tǒng)計,來自東亞地區(qū)的Lazarus組織、Kimsuky組織以及來 自東歐的APT29組織的攻擊數(shù)量位列前三,這幾個組織的攻擊受地緣政治因素影響,體現(xiàn)出高度針對性和復(fù) 雜性。此外,來自印度Bitter組織的攻擊事件占比排名第七,該組織在2021年多次針對我國軍工行業(yè)發(fā)起定 向攻擊。

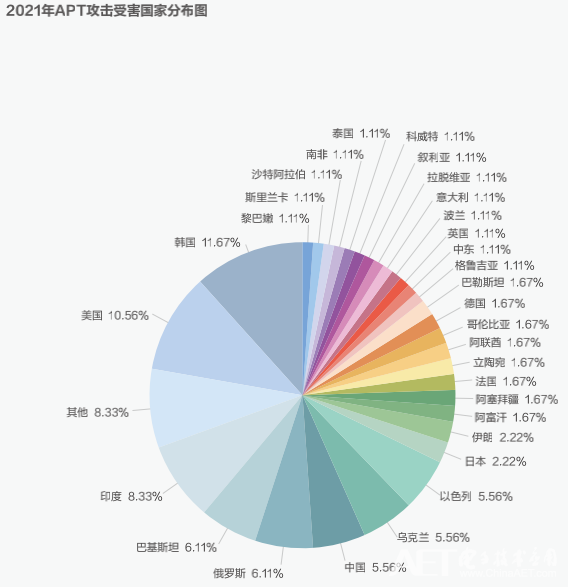

2.從受害者的國家分布分析,韓國、美國遭到的攻擊占比最高,比重分別為11.67%、10.55%。APT組 織正嘗試擴(kuò)大攻擊范圍,因此出現(xiàn)了一些新的受害國家。從受害者的行業(yè)分布來看,與2020年相同,政府部 門、國防部門和金融行業(yè)仍是APT組織的主要攻擊目標(biāo),總占比達(dá)到27.59%。

3.根據(jù)地域分布的APT組織活動具有以下特點:南亞地區(qū)的APT組織2021年整體處于較為活躍的狀 態(tài),且主要圍繞著地緣政治沖突展開;越南國家背景的海蓮花組織是東南亞地區(qū)最主要的APT威脅;東亞地 區(qū)的APT組織數(shù)量較多,其中朝鮮背景的Lazarus和Kimsuky組織最為活躍;中東地區(qū)APT組織主要針對 政府、國防、學(xué)術(shù)等行業(yè);東歐地區(qū)APT 組織的攻擊活動主要以中東、歐洲以及北美地區(qū)作為主要目標(biāo)。

4.2021年,灰黑產(chǎn)行業(yè)高速發(fā)展,其中以勒索軟件團(tuán)伙和間諜軟件供應(yīng)商最為突出。上半年發(fā)生多起針 對關(guān)鍵基礎(chǔ)設(shè)施的勒索攻擊,給全球?qū)嶓w造成了巨大的經(jīng)濟(jì)損失。此外,間諜軟件攻擊體現(xiàn)出高復(fù)雜性、難追 溯性等特點,成為當(dāng)今最危險的網(wǎng)絡(luò)威脅之一。

5.2021年披露的在野0day數(shù)量達(dá)到58個。按漏洞類型劃分,占比最多的是遠(yuǎn)程代碼執(zhí)行漏洞,其次是 權(quán)限提升漏洞,分別占比57%和35%。

基于2021網(wǎng)絡(luò)態(tài)勢的特點,報告得出對于2022攻擊態(tài)勢的預(yù)測:

由于醫(yī)學(xué)研究和工業(yè)部門為國家發(fā)展的基礎(chǔ)部門,且具有高價值情報,因此將成為攻擊組織的重點目標(biāo);

APT組織和勒索團(tuán)伙正積極發(fā)展供應(yīng)鏈攻擊能力,因此預(yù)計軟件供應(yīng)鏈攻擊也將在2022年變得更頻繁、更具破壞性;

此外,隨著數(shù)據(jù)泄露事件頻繁出現(xiàn),攻擊者將利用獲取的敏感信息進(jìn)一步發(fā)起更具針對性的攻擊。

重點內(nèi)容摘取:

高級威脅篇

APT組織整體攻擊情況:

報告指出,根據(jù)威脅情報中心的監(jiān)測情況來看,2021年發(fā)生了約201起APT攻擊事件。從披露報告的統(tǒng)計來看,今年APT組織活動主要集中在南亞和中東,其次是東亞地區(qū),東南亞地區(qū)的APT組織攻擊有所放緩。另外,來自東歐的APT29組織今年非常活躍,該組織有著是俄羅斯國家背景,同時被美國白宮認(rèn)為是SolarWinds攻擊事件的始作俑者,自事件發(fā)生后該組織仍在活躍,并持續(xù)針對各行業(yè)進(jìn)行網(wǎng)絡(luò)間諜活動。

根據(jù)攻擊事件中的受害地區(qū)分布來看,出現(xiàn)了一些新的受害地區(qū),例如阿富汗、哥倫比亞、格魯吉亞、拉脫維亞等國家。這可能表示APT組織正嘗試擴(kuò)大其活動范圍。

根據(jù)行業(yè)分布來看,政府部門和國防部門仍是其主要的針對目標(biāo),其次是金融、航空,以及醫(yī)療衛(wèi)生部門。

地域組織攻擊活動情況:

報告認(rèn)為,東南亞地區(qū)的APT活動在今年有所減少。而東亞地區(qū)的APT活動在今年持續(xù)活躍,尤其是Lazarus組織,該組織除了常規(guī)的間諜活動外,還針對加密貨幣交易所及安全研究人員進(jìn)行定向攻擊。中東地區(qū)由于其復(fù)雜的地緣政治問題,該地區(qū)的APT活動一直處于活躍狀態(tài),在阿富汗國家被塔利班占領(lǐng)后,該地區(qū)的APT活動有所增加。中東地區(qū)的間諜活動所使用的有效負(fù)載也從之前的Windows客戶端慢慢過渡到Android移動端,其披露的很大部分攻擊都是來自移動平臺。南亞地區(qū)在APT攻擊中所使用的誘餌文件通常與新冠疫情相關(guān),這可能與南亞部分地區(qū)嚴(yán)重感染新冠疫情有關(guān),該地區(qū)的APT活動比較明顯的變化是其背后支持者對間諜活動加大資源投入,使其攻擊能力得到明顯提升,其中一個例子就是Bitter組織配備0day漏洞。東歐地區(qū)的間諜活動主要聚焦在APT29,該組織是SolarWinds事件的幕后黑手,即使被美國制裁后該組織仍處于高度活躍狀態(tài),并在后續(xù)進(jìn)行了多起攻擊事件。

攻擊團(tuán)伙活動篇

報告指出,灰黑產(chǎn)行業(yè)在2021年飛速發(fā)展,一些網(wǎng)絡(luò)犯罪團(tuán)伙甚至表現(xiàn)出APT組織的攻擊能力,其中以勒索軟件組織和間諜軟件供應(yīng)商最為突出。以Colonial Pipeline攻擊事件為例,針對關(guān)鍵基礎(chǔ)設(shè)施的勒索攻擊會給全球?qū)嶓w造成巨大影響,大型勒索軟件團(tuán)伙的實力不容小覷。另外,間諜軟件也是在2021年引起高度關(guān)注的威脅,其具有高復(fù)雜性、難追溯性等特點。商業(yè)間諜軟件行業(yè)能夠提供豐厚的利潤回報,因此間諜軟件服務(wù)逐漸成為復(fù)雜、國際化、具有巨大潛在威脅的產(chǎn)業(yè)。2021年披露了多起間諜軟件攻擊事件,引發(fā)了各界強烈的恐慌。

勒索軟件團(tuán)伙:

2021年發(fā)生了約2000多起勒索軟件攻擊事件,攻擊者的活動主要集中在上半年,下半年披露的勒索事件數(shù)量有所放緩,這可能與5月份美國管道勒索事件有關(guān),自該事件發(fā)生以來,各國政府就擬定多種政策,打擊以勒索軟件為主的網(wǎng)絡(luò)犯罪活動,一些勒索團(tuán)伙因擔(dān)心被執(zhí)法部門逮捕而宣布解散退出,其中包括Avaddon、BABUK、DarkSide、REvil和BlackMatter。勒索團(tuán)伙宣布解散很可能是一種策略,以分散執(zhí)行人員的注意力或逃避經(jīng)濟(jì)制裁,這些組織的成員通常會在解散后再次重組,并以新的名稱、新的目標(biāo)、新的勒索規(guī)則完成品牌重塑,并繼續(xù)進(jìn)行勒索攻擊活動。例如DarkSide在解散后重組成BlackMatter,在DarkSide美國管道事件后的不久,該組織就宣布解散,但一個月后,就出現(xiàn)了名為BlackMatter的新勒索組織,研究人員發(fā)現(xiàn)BlackMatter與DarkSide在攻擊中使用的是相同的特殊加密方法,雖然不能完全確認(rèn)BlackMatter是DarkSide的品牌重塑,但BlackMatter組織的部分成員很可能來自DarkSide。11月份,BlackMatter組織因執(zhí)法壓力宣布解散,但不排除未來該組織會以新的品牌重塑再次卷土重來。

報告給出了過去幾年勒索軟件組織品牌重塑的大致時間線:

間諜軟件供應(yīng)商:

商業(yè)間諜軟件是當(dāng)今最危險的網(wǎng)絡(luò)威脅之一,據(jù)估計,全球的商業(yè)間諜軟件行業(yè)每年利潤約增長20%,豐厚的利潤回報將助長行業(yè)發(fā)展,并促使更多的供應(yīng)商誕生。間諜軟件供應(yīng)商都遵循低調(diào)、保密的處事方式,還存在很多尚未被曝光的供應(yīng)商,本篇報告重點介紹了三個提供間諜軟件服務(wù)或監(jiān)視產(chǎn)品的間諜軟件供應(yīng)商:NSO Group、Candiru以及Cytrox。

新披露組織:

此外,今年披露了一些新的黑客組織,包括雇傭黑客組織Void Balaur、針對中東地區(qū)的Agrius組織以及以打擊以色列猶太復(fù)國主義政權(quán)為目標(biāo)的Moses Staff組織,本篇報告也詳細(xì)介紹了這三個新型攻擊團(tuán)伙。

2021年重大網(wǎng)絡(luò)攻擊事件回顧

2021年,網(wǎng)絡(luò)攻擊的速度和規(guī)模以驚人的速度發(fā)展,從針對個人的社會工程攻擊到針對基礎(chǔ)設(shè)施的勒索攻擊,網(wǎng)絡(luò)攻擊對個人、企業(yè)和政府都構(gòu)成了重大威脅。回顧2021,報告整理了6件重大攻擊事件,并提供了相應(yīng)的分析研判,其中包括:Solarwinds軟件供應(yīng)鏈攻擊事件、黑客入侵佛羅里達(dá)水廠系統(tǒng)投毒事件、DarkSide組織攻擊美國輸油管道運營商事件、Revil組織利用Kaseya產(chǎn)品漏洞發(fā)起大規(guī)模供應(yīng)鏈勒索攻擊、Lazarus組織持續(xù)針對安全研究人員、Log4j漏洞事件。

2021在野0day總結(jié)

根據(jù)安恒威脅情報中心的統(tǒng)計,2021年全年一共披露主流廠商的在野0day58個。其中CVE-2021-1732和CVE-2021-33739兩個在野0day由安恒威脅情報中心捕獲并披露。從2018年到2021年披露的在野0day的數(shù)量趨勢圖來看,近年來在野0day數(shù)量逐年增多,2021年這一趨勢最為明顯,2021全年披露的在野0day數(shù)量超過了2020年的兩倍。

從在野0day涉及廠商的分布情況來看,2021年被披露在野0day最多的廠商是微軟,其次是谷歌和蘋果。

此外,報告還梳理了2021年在野0day和具體使用組織的關(guān)聯(lián)情況:

重點事件:

在2021年披露的58個在野0day中,報告梳理了若干最值得關(guān)注的漏洞及8個與之相關(guān)聯(lián)的重點事件。其中包括:蔓靈花組織首次使用0day、朝鮮APT組織使用社會工程學(xué)和瀏覽器0day攻擊安全研究人員、多個Exchange 0day橫空出世、Chrome 0day數(shù)量連續(xù)第二年大幅增加、Windows提權(quán)0day數(shù)量較往年翻倍、蘋果產(chǎn)品的0day數(shù)量爆發(fā)式增長、IE 0day數(shù)量依然較多,與Office結(jié)合更為深入、AdobeReader 0day重現(xiàn)江湖。

2022年在野0day趨勢預(yù)測:

在總結(jié)了2021年的在野0day后,報告對2022年在野0day趨勢做如下預(yù)測:

Chrome瀏覽器的0day攻擊仍會持續(xù)出現(xiàn)

Windows提權(quán)0day會伴隨Chrome 0day或AdobeReader 0day一起出現(xiàn),而且非win32k漏洞占比會較高

Exchange 0day在2022年會有很大概率繼續(xù)被用于攻擊

針對Safari瀏覽器的0day攻擊和針對iOS、MacOS的提權(quán)0day攻擊會繼續(xù)出現(xiàn)

針對iOS等移動設(shè)備的零點擊漏洞可能還會出現(xiàn),但由于其技術(shù)壁壘極高以及使用成本高昂,即使被披露也只可能有零星案例

DarkHotel組織有較大概率在2022年上半年繼續(xù)使用新的IE 0day進(jìn)行攻擊

朝鮮APT組織有很大可能會繼續(xù)結(jié)合社會工程學(xué)對安全研究人員進(jìn)行攻擊,且有較大可能會配合0day漏洞一起進(jìn)行攻擊

2022年攻擊態(tài)勢研判預(yù)測

基于對2021年高級威脅攻擊、攻擊團(tuán)伙活動、重大攻擊事件、在野漏洞利用情況的分析,報告得出對2022攻擊態(tài)勢的七點研判預(yù)測,包括2022年易受攻擊的行業(yè)、流行的攻擊手法、攻擊特點等。

醫(yī)學(xué)研究將持續(xù)成為威脅攻擊者的目標(biāo)

ICS工業(yè)環(huán)境面臨的威脅將持續(xù)增長

可能會出現(xiàn)更多的軟件供應(yīng)鏈攻擊

雇傭間諜軟件服務(wù)將更加流行

垃圾郵件活動將更具針對性

勒索軟件將繼續(xù)主導(dǎo)威脅格局

針對移動設(shè)備的攻擊或會增加

*** 溫馨提示:點擊此處即可下載報告全文(請在微信端打開鏈接)***

注:本文圖片均來源于報告