美國網絡安全和基礎設施安全局 (CISA) 今年早些時候發布了罕見的“Sheilds Up”警告,強調美國企業需要保持警惕并保護其最重要和最敏感的資產。當前的國際環境使網絡安全成為確保國家安全的焦點,這使得關鍵信息基礎設施運營單位應采取積極主動的姿態應對網絡威脅。

關鍵信息基礎設施運營單位

識別關鍵風險相對較慢

最近的一項全球網絡安全基準研究顯示,在所有接受調查的行業中,關鍵信息基礎設施運營單位識別關鍵風險相對較慢。當今威脅形勢的復雜性在不斷增加,但其仍在與脫節的基礎設施、孤立的運營、分散的實踐、有限的資源等作斗爭。這些因素使其安全團隊在安全事件發生時處于劣勢地位,也使國家受到攻擊者威脅。鑒于關鍵信息基礎設施運營單位面臨的獨特挑戰,攻擊者越來越多地對其展開猛烈攻擊,并隨著在各種軟件和應用程序中新漏洞的發現,攻擊面不斷擴大。

關鍵信息基礎設施運營單位

需特別注意的安全風險

資產暴露面過多,未知資產易被忽視,需要提前梳理;

密碼設置簡單,弱口令容易被輕易破解;

不能及時發現潛入系統的攻擊者,需要定期進行安全檢查;

安全設備已經健全但沒有啟動策略,需要定期進行策略調整;

社工攻擊防不勝防,需要提高全員安全防范意識,不輕易將重要信息假手于人。

關鍵信息基礎設施運營單位

實現網絡安全的整體方法

在西北工業大學被美國國家安全局攻擊事件中,網絡安全專家建議相關單位對關鍵服務器尤其是網絡運維服務器進行加固,定期更改服務器和網絡設備的管理員口令,并加強對內網網絡流量的審計,及時發現異常的遠程訪問請求。同時,在信息化建設過程中,建議選用國產化產品和“零信任”安全解決方案。

為何零信任安全解決方案備受推崇?就基礎設施運營單位所面臨的安全風險來看,零信任可以很好的解決這些問題,其模型能夠在受保護資產周圍建立微型邊界,并使用相互認證、設備身份和完整性驗證、基于嚴格的用戶授權訪問應用程序和服務等安全機制,從而保障網絡安全。并且,零信任模型根據細粒度訪問策略和當前安全上下文選擇性地允許用戶訪問允許他們訪問的特定資源,從而解決了開放網絡的訪問問題。

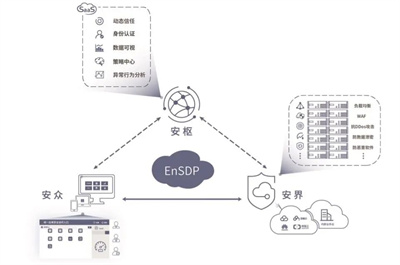

國內零信任廠商在該領域的市場實踐頗多,如易安聯建立有EnSDP(零信任防護平臺),其具備異常行為智能分析、動態信任權限評估、內部應用安全引流、網絡隱身、MFA認證、統一策略管理等核心技術,能夠實現細粒度訪問權限控制、用戶動態評級授權、業務應用安全發布、服務生命周期管理、用戶行為全流程可視化追蹤審計,通過AI探測網絡用戶異常行為和精準的安全態勢感知,有效保護組織數字資產安全。EnSDP能夠助力關鍵信息基礎設施運營單位網絡安全建設,預防日益嚴重的網絡攻擊。

完善網絡安全策略,才能使關鍵信息基礎設施運營單位經受考驗、行穩致遠。

更多信息可以來這里獲取==>>電子技術應用-AET<<