吳志國1,沈熠1,湯淇2,張玉軍3

(1. 上海大學 計算中心,上海 200444;2.上海大學 計算機工程與科學學院,上海200444;3.蘇州裕茂機電工程技術有限公司,江蘇 蘇州 215000)

摘要:袁文浩等人提出了根據《信息系統安全保障評估框架標準》將等級保護要求作為分論斷建模的理論。本文在此基礎上,依據等保測評工作的經驗和技術搜集,增加了最底層分論斷到直接證據的建模,完成了基于確保案例模型的網絡邊界測評的建模,并創造性地提出了將網絡邊界測評工作模板化的方法,將測評工作分為技術檢查、訪談和文檔確認工作,給出了3個模板表,進一步拓展了等保測評發展的思路。

關鍵詞:等級保護;網絡邊界測評;確保案例;模板

中圖分類號:TP23文獻標識碼:ADOI: 10.19358/j.issn.16747720.2016.24.001

引用格式:吳志國,沈熠,湯淇,等. 基于確保案例模型的網絡邊界測評模板化[J].微型機與應用,2016,35(24):1-4,7.

0引言

《信息系統安全等級保護基本要求》(中華人民共和國國家標準GB/T 222392008)指出[1],信息安全等級保護是指對國家秘密信息、法人和其他組織及公民的專有信息以及公開信息和存儲、傳輸、處理這些信息的信息系統分等級實行安全保護,對信息系統中使用的信息安全產品實行按等級管理,對信息系統中發生的信息安全事件分等級響應、處置。我國的信息安全等級保護共分為自主、指導、監督、強制、專控5個保護級。本文指出信息安全等級保護中網絡邊界測評和測評中存在的問題,介紹了確保案例模型,描述對信息安全等級保護的網絡邊界測評部分進行確保案例模型的建模過程。

1等級保護網絡邊界測評

1.1網絡邊界測評

根據《信息系統安全等級保護測評過程指南》和《信息系統安全等級保護測評準則》的規定,信息安全等級測評是由公安部指定的有資質的第三方進行的測評。而網絡邊界測評是信息安全等級保護測評的一部分,是測評項中和網絡邊界有關的內容。信息安全等級保護分為物理安全、網絡安全、主機安全、應用安全、數據安全和安全管理等六個部分。網絡邊界安全的測評內容只和網絡安全、系統建設管理和系統運維管理三個部分有關,其測評內容包括技術安全和管理安全、運維安全等。現階段的等級保護網絡邊界測評主要依賴測評師的個人經驗,而由于測評師的技術水平和工作經驗差別較大,加上各個企業的網絡邊界安全建設情況不盡相同,網絡邊界測評的質量很難得到保障。

1.2相關研究

在對信息安全等保測評方法的研究上,華東理工大學的袁文浩等人提出了CAE(ClaimArgumentEvidence)模型,根據《信息系統安全保障評估框架標準》,將等級保護測評工作按照標準中的測評項進行模型分解,但他們只提出了相關概念,沒有結合等級保護實際的測評需要,也無法對單元測評內容進行指導。本文依據等級保護測評工作的經驗和技術搜集,增加了最底層分論斷到直接證據的建模,完成了基于確保案例模型的網絡邊界測評的模型構建,將這一理論方法應用到實際測評工作中。本文還創造性地提出了將網絡邊界測評工作模板化的方法,將測評工作分為技術檢查、訪談和文檔確認工作并給出了3個模板表來拓展等級保護測評發展的思路。

2基于確保案例的網絡邊界測評建模

2.1確保案例模型

確保案例(Assurance Case)的定義是“一個特殊的關鍵性的論斷充分地闡釋了一個特定環境下有著特定應用方向的一個系統的性能,同時,將大量文檔性證據作為一個確定的、有效的論據證明了該論斷的正確性”[2]。系統的論斷以及一些證明這個論斷正確的文檔性的證據構成了確保案例。

2.2確保案例模型的構成

結構化確保案例模型是一種特殊的推導圖,包含三種特定的元素:論斷(claim)、論據(argument)和直接證據(evidence)。圖1展示了一個標準的確保案例以及三個元素論斷、論據和直接證據之間的關系。圖中最左邊的論斷是頂層論斷,包含兩個分論斷(subclaim)。此處的論據證明如果分論斷正確,那么總的論斷也就正確。而分論斷又能分解為下一級的分論斷,它也有證據證明。這種下級證據對上級正確性的約束關系就是論據[3]。確保案例模型就是由上而下地分解論斷,然后由下而上地證明論斷正確性的推導模型。論據用來解釋證據怎么證明論斷或者分論斷的正確性并表示節點的關系。論據還可能包含引起證明失敗的原因或者失敗需采取的行為和措施。證據可能根據模型產生或者系統自動產生,也可以人工去獲取。它可能是確定的信息,也可能是概率性的信息[4-5]。

3網絡邊界測評建模

3.1頂層論斷分解

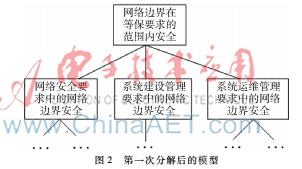

網絡邊界安全涉及了網絡安全、系統建設管理和系統運維管理三個部分。因此,頂層論斷經過第一次分解后的模型如圖2所示,包含網絡安全要求中的網絡邊界安全、系統建設管理要求中的網絡邊界安全、系統運維管理要求中的網絡邊界安全三個分論斷。

3.2逐層分解和論據生成

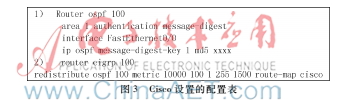

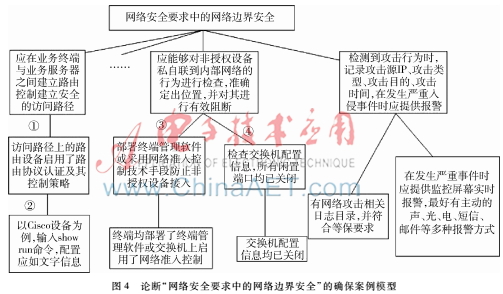

下面先構建網絡安全要求中的網絡邊界安全這一分論斷的模型。根據《GB/T 22239—2008》,3級網絡安全要求中有13項涉及網絡邊界安全。因此這一分論斷可以分解為13個2級分論斷。下面證明“應在業務終端與業務服務器之間進行路由控制建立安全的訪問路徑”、“應能夠對非授權設備私自聯到內部網絡的行為進行檢查,準確定出位置,并對其進行有效阻斷”和“當檢測到攻擊行為時,記錄攻擊源IP、攻擊類型、攻擊目的、攻擊時間,在發生嚴重入侵事件時應提供報警”分論斷的正確性。針對“應在業務終端與業務服務器之間進行路由控制建立安全的訪問路徑”這一論斷,依據等級保護的測評經驗,支持該論斷的3級分論斷為“訪問路徑上的路由設備啟用了路由協議認證及其控制策略”,而支撐此3級論斷的直接證據就是路由器的配置信息,以Cisco設備為例,輸入show run命令,配置如圖3所示。找出能證明論斷正確的直接證據后,“應在業務終端與業務服務器之間進行路由控制建立安全的訪問路徑”這一論斷之下的模型初步建立,其他兩個2級論斷也同樣找到直接證據,初步建立起來的“網絡安全要求中的網絡邊界安全”這一分論斷的模型如圖4所示。

分論斷和直接證據初步組成模型后,就需要將它們之間的關聯寫成論據,反映出上下級之間或者同級別之間的分論斷和直接證據之間的關系。圖4中標出了幾個典型的論據。

圖4中的論據1是最簡單的論據形式。如果分論斷“訪問路徑上的路由設備啟用了路由協議認證及其控制策略”成立,那么分論斷“應在業務終端與業務服務器之間進行路由控制建立安全的訪問路徑”也成立,反之則不成立。論據2是一種示例型的論據。因為路由設備的提供商很多,而不同的企業也會根據各自的需要采購和使用不同廠家的路由設備,而不同廠家的路由設備的語言體系和配置方式也不完全相同,沒有辦法或者說沒有必要去窮舉出所有的路由設備的配置。下面是遇到Cisco設備的圖4論斷“網絡安全要求中的網絡邊界安全”的確保案例模型示例。若檢查結果成立,那么分論斷“訪問路徑上的路由設備啟用了路由協議認證及其控制策略”成立。而如果檢查的設備是其他廠商的路由設備,只要其配置等同于列出的Cisco設備所顯示的配置,即配置的功能相同,則分論斷也同樣成立。論據3和4是組合型的論據。表面上分論斷“應能夠對非授權設備私自聯到內部網絡的行為進行檢查,準確定出位置,并對其進行有效阻斷”由終端的控制和交換機閑置端口的關閉兩個分論斷所支持,它們的邏輯關系就是“與”或“或”。但是這兩個論斷有一定的限制關系。企業都會控制網絡接入來管理接入終端,而不同的企業使用不同的管理軟件和控制方式,能達到的效果和防止欺騙的能力差別很大。例如某外資銀行采用的方法是連入銀行網絡的終端必須在IT部門注冊和認證,而這個終端連入網絡時需要員工所攜帶的動態密碼。這樣,分論斷“應能夠對非授權設備私自聯到內部網絡的行為進行檢查,準確定出位置,并對其進行有效阻斷”應該判斷為成立。從這個例子看出,論據4對上級分論斷的影響程度還取決于分論斷“部署終端管理軟件或采用網絡準入控制技術手段防止非授權設備接入內部網絡”中所描述的技術水平,也就是說判斷分論斷“部署終端管理軟件或采用網絡準入控制技術手段防止非授權設備接入內部網絡”時不僅判斷所產生的結果成立與否,還要判斷是否要與分論斷“檢查交換機配置信息,所有閑置端口均已關閉”的結果相“與”。

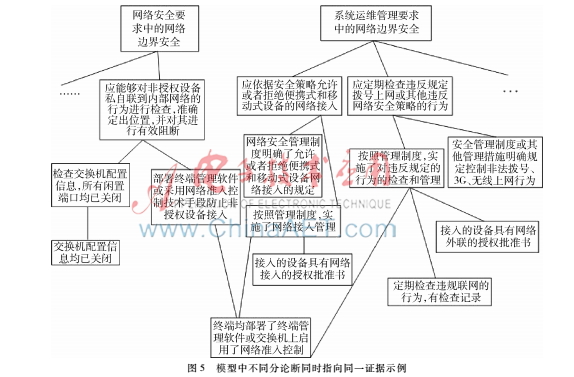

3.3論斷與證據交叉聯系

按照上述方法構建剩下兩個分論斷的模型。構建這兩個分論斷模型會分解出管理文檔上和網絡技術上的證據,需要注意的是這些網絡技術上的證據會與之前“網絡安全要求中的網絡邊界安全”模型中的證據有重疊。如圖5所示,將三個分論斷的模型組合,組合時要注意添加新形成的論據和一些論據的修改,然后檢查最圖5模型中不同分論斷同時指向同一證據示例終形成的模型。最后確認論斷/分論斷、論據和證據之間關系的牢固性和充分性達到要求,這樣就完成了對“網絡邊界在等保要求的范圍內安全”這一論斷的建模。

3.4生成測評模板——模板表

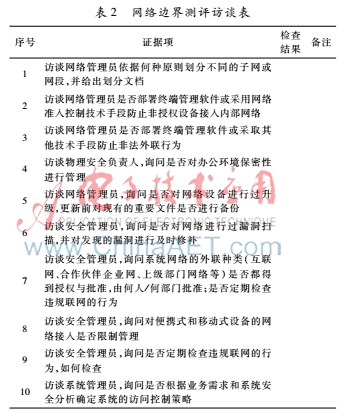

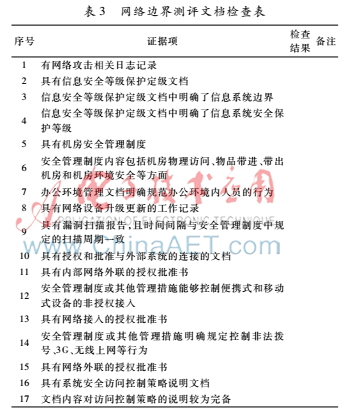

信息安全等級保護的現場測評有三種工作方式:技術檢查、訪談和文檔確認。以網絡邊界測評為例,根據確保案例模型生成的證據項和等級保護工作的特點,生成技術檢查表、訪談表和文檔確認表的模板,如表1~3所示。

4結論

本文在袁文浩等人研究工作的基礎上依據等級保護測評工作的經驗和實際工作中的技術方法,通過實例介紹了最底層分論斷到直接證據的建模過程,完成基于確保案例模型的網絡邊界測評的建模,提出了一種將網絡邊界測評工作模板化的方法。利用此方法可以將測評工作分為技術檢查、訪談和文檔確認工作,給出了3種工作模板表。這種基于確保案例模型的網絡邊界測評模板化的方法將進一步拓展等級保護測評發展的思路。

參考文獻

[1] 袁文浩, 林家駿, 王雨. 信息安全等級保護中等級測評的 CAE 建模[J]. 計算機應用與軟件,2012,29(10):230233.

[2] ANKRUM T S, KROMHOLZ A H. Structured assurance cases: three common standards[C]. Ninth IEEE International Symposium on HighAssurance Systems Engineering, HASE 2005, IEEE, 2005: 99108.

[3] BLOOMFIELD R,MASERA M, MILLER A, et al. Assurance cases for security: the metrics challenge[C]. IEEE/IFIP International Conference on Dependable Systems and Networks. IEEE, 2007:807808.

[4] DJENANA C. Software assurance evidence metamodel (SAEM), OMG Document, 2010:1[J/OL].(20100201)[20160630]. http://www.omg.org/cgibin/doc?sysa/100201.

[5] RHODES T, BOLAND F, FONG E. Software assurance using structured assurance case models[M]. Gailhersburg: US Department of Commerce: National Institute of Standards and Technology, 2009.