1、零信任架構(gòu)的中心

無論是NIST還是Beyondcorp還是SDP,所有零信任架構(gòu)中,最中心的部分都是“安全網(wǎng)關(guān)”。下圖是NIST的零信任架構(gòu)圖,圖中藍框里就是“安全網(wǎng)關(guān)”。

從圖中可以看到安全網(wǎng)關(guān)的作用為:

(1)安全網(wǎng)關(guān)隔開了左側(cè)外網(wǎng)和右側(cè)內(nèi)網(wǎng)。用戶在左側(cè)網(wǎng)絡(luò)中。用戶想獲取右側(cè)的數(shù)據(jù)資源,只能通過網(wǎng)關(guān)進入。網(wǎng)關(guān)就像是門衛(wèi)一樣,合法的讓進,不合法的攔住。

(2)所有的安全策略都由網(wǎng)關(guān)執(zhí)行。零信任要求對用戶的身份、設(shè)備、行為路徑等等多個方面進行檢測和判斷,檢測結(jié)果由網(wǎng)關(guān)執(zhí)行。用戶的請求到網(wǎng)關(guān)之后,網(wǎng)關(guān)解析出請求中的用戶信息,然發(fā)給各個策略檢測模塊。所有的檢測結(jié)果都匯聚到網(wǎng)關(guān),由網(wǎng)關(guān)最終執(zhí)行。

下面介紹安全網(wǎng)關(guān)的具體架構(gòu)。

2、Web代理網(wǎng)關(guān)

Beyondcorp是世界上最早落地的零信任項目,Beyondcorp網(wǎng)關(guān)的名字叫“訪問代理”(Access Proxy),如下圖所示。

Beyondcorp的安全網(wǎng)關(guān)實際上相當(dāng)于一個“Web代理”,只支持web網(wǎng)站的接入,不支持c/s架構(gòu)的應(yīng)用。這個網(wǎng)關(guān)可以用類似Nginx的代理服務(wù)器實現(xiàn)。

Web代理網(wǎng)關(guān)的功能包括:

(1)轉(zhuǎn)發(fā)請求。這是代理服務(wù)器最基礎(chǔ)的功能。網(wǎng)關(guān)根據(jù)用戶訪問的域名不同,分別轉(zhuǎn)發(fā)到網(wǎng)關(guān)后面的不同服務(wù)器。

(2)獲取身份。從架構(gòu)圖中可以看到,Beyondcorp架構(gòu)中還包括“單點登錄”。所以,網(wǎng)關(guān)對用戶身份的判斷可能也是通過單點登錄的token實現(xiàn)的。

Beyondcorp架構(gòu)中,客戶端是一個Chrome瀏覽器上的代理插件。用戶訪問數(shù)據(jù)時,插件應(yīng)該在cookie或包頭中加上了代表用戶身份的token。

Beyondcorp還要驗證設(shè)備信息。設(shè)備信息可能也是用類似的方式,通過瀏覽器插件把信息插進包頭里帶給網(wǎng)關(guān)的。

(3)驗證身份。網(wǎng)關(guān)可以將訪問者的身份信息發(fā)給Beyondcorp的身份管理模塊。身份管理模塊進行對比和判斷,然后返回驗證結(jié)果。

為了提升驗證速度,可以把身份信息在網(wǎng)關(guān)上也存儲一份。

這一步會非常影響網(wǎng)關(guān)的性能,所以要看一個零信任產(chǎn)品好不好,就看網(wǎng)關(guān)的驗證算法快不快了。

(4)放行或攔截。網(wǎng)關(guān)根據(jù)驗證結(jié)果決定將訪問請求轉(zhuǎn)發(fā)到真實的服務(wù)器上,或者轉(zhuǎn)發(fā)到報錯頁面上。(Beyondcorp的報錯頁面上會引導(dǎo)用戶去自助申請權(quán)限,這個體驗做得非常很好。)

Web代理網(wǎng)關(guān)的好處:

(1)預(yù)驗證、預(yù)授權(quán)。只有通過身份驗證的用戶才能接入企業(yè)資源,其他人會被攔在外面,完全碰不到企業(yè)資源,相當(dāng)于在整個資源外面多了一層防護罩。

(2)持續(xù)監(jiān)控。所有流量都是通過網(wǎng)關(guān)轉(zhuǎn)發(fā)的,所以網(wǎng)關(guān)可以持續(xù)對用戶的流量進行設(shè)備健康狀態(tài)和用戶行為狀態(tài)的檢測。如果發(fā)現(xiàn)異常,可以立即進行攔截阻斷。

3、零信任的客戶端

下面簡單介紹一下web代理網(wǎng)關(guān)需要什么樣的客戶端來配合。

因為Beyondcorp是谷歌自己內(nèi)部用的,所以他的客戶端是用Chrome瀏覽器插件實現(xiàn)的。

國內(nèi)瀏覽器市場比較亂,沒法用插件做,所以國內(nèi)很多做零信任的廠商都是自己開發(fā)了一個瀏覽器作為客戶端。

瀏覽器的技術(shù)要求很高。瀏覽器的好處是對終端的管控能力強。但是要兼容企業(yè)的老舊系統(tǒng),所以對內(nèi)核兼容性要求很高。而且瀏覽器本身就是個很大的產(chǎn)品,代碼幾千萬行,要維護這么大的產(chǎn)品是很難的。

其實,不用瀏覽器,做一個桌面代理程序也可以達到效果。國外廠商用瀏覽器做客戶端的也比較少。那國內(nèi)為啥喜歡瀏覽器呢?因為國內(nèi)最早做零信任的公司本來就是做瀏覽器起家的(我就在這個公司)。我們設(shè)計架構(gòu)的時候,順手就帶上了瀏覽器。國內(nèi)廠商愛跟風(fēng),都跟著學(xué),后來就都跟著跳進瀏覽器的坑里了。沒想到現(xiàn)在瀏覽器竟然成為國內(nèi)零信任的標(biāo)配了。【捂臉笑】

4、隱身網(wǎng)關(guān)

以前我介紹過SDP的隱身黑科技。SDP架構(gòu)里隱身網(wǎng)關(guān)的作用類似于防火墻。隱身網(wǎng)關(guān)對用戶的身份進行檢測,對合法用戶打開防火墻的端口。對非法用戶來說,所有端口都是關(guān)閉的。

如果把隱身網(wǎng)關(guān)放在web代理之前的話,可以增強安全網(wǎng)關(guān)的“隱身”防護能力,抵抗針對web代理網(wǎng)關(guān)的漏洞掃描或者DDoS攻擊,如下圖。

隱身網(wǎng)關(guān)的功能流程為:

(1)默認關(guān)閉所有端口。默認情況下,對網(wǎng)關(guān)IP進行掃描,會發(fā)現(xiàn)端口都是關(guān)閉的。

(2)申請放行。用戶在正常通信之前,先向隱身網(wǎng)關(guān)發(fā)出一個專門用于申請放行的數(shù)據(jù)包。這個數(shù)據(jù)包中包含用戶身份信息。

(3)驗證身份。隱身網(wǎng)關(guān)接收用戶的數(shù)據(jù)包,解析出用戶的身份,并對身份進行檢測。

(4)放行或攔截。身份合法的話,隱身網(wǎng)關(guān)會對用戶的IP地址定向開放端口。對其他用戶來說,端口還是關(guān)閉的。

(5)正常通信。放行之后,用戶就可以正常跟web代理網(wǎng)關(guān)通信了。

4、網(wǎng)絡(luò)隧道網(wǎng)關(guān)

只有web代理網(wǎng)關(guān)的話,C/S架構(gòu)的業(yè)務(wù)系統(tǒng)沒法用,遠程運維連接SSH、連接數(shù)據(jù)庫等等也不行。一個完整的零信任方案應(yīng)該支持這些場景。

其實,RDP和SSH也有web形式的方案。這兩周協(xié)議也走web代理網(wǎng)關(guān)之后,基本就可以解決95%的問題了。

但是剩下5%也不能放著不管。企業(yè)里可能有些老舊的客戶端或者瀏覽器插件,用的是自己的通信協(xié)議。這些場景沒法用web代理搞定,只能在客戶端的網(wǎng)絡(luò)層抓包,再通過網(wǎng)絡(luò)隧道轉(zhuǎn)發(fā)。

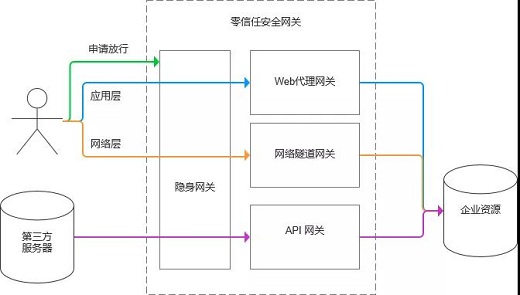

在零信任網(wǎng)關(guān)中增加一個模塊——網(wǎng)絡(luò)隧道網(wǎng)關(guān),如下圖。用戶訪問Web網(wǎng)站的時候,走Web代理網(wǎng)關(guān)。其他C/S架構(gòu)的場景,走網(wǎng)絡(luò)隧道網(wǎng)關(guān)。

很多零信任產(chǎn)品是用VPN來實現(xiàn)網(wǎng)絡(luò)隧道網(wǎng)關(guān)的,包括Beyondcorp也是把C/S架構(gòu)的場景交給VPN了。

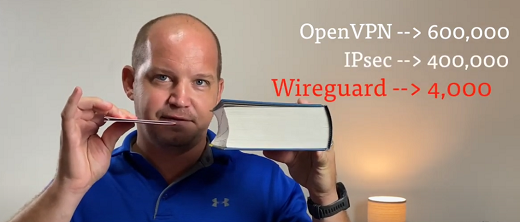

目前最新一代的VPN協(xié)議是wireguard協(xié)議,用wireguard來實現(xiàn)網(wǎng)絡(luò)隧道網(wǎng)關(guān)是個不錯的選擇。

wireguard最大的特點就是代碼非常簡潔。wireguard全部只有4千行,傳統(tǒng)VPN至少有幾萬行。代碼少,就意味著運行效率更高,更快,更穩(wěn)定,同時漏洞也更少。

wireguard的通信流程簡述如下。

(1)客戶端創(chuàng)建虛擬網(wǎng)卡,抓取用戶流量。這里要限制不能全部抓取,應(yīng)該只抓取用戶有權(quán)訪問的流量。

(2)申請隱身網(wǎng)關(guān)放行。

(3)與網(wǎng)絡(luò)隧道網(wǎng)關(guān)建立連接。Wireguard將抓到的流量進行UDP封裝,封裝過程中進行加密。與傳統(tǒng)VPN協(xié)議不同,wireguard的加密過程采用了更高級的加密方法“Cryptokey Routing”。客戶端和網(wǎng)關(guān)各有一對公私鑰,公鑰發(fā)給對方。通信時先用私鑰進行加密,對方再用公鑰解密。這里面,公私鑰是跟用戶身份綁定的,每個用戶都用單獨一套公私鑰。這樣的加密強度基本是不可破解的。

(4)網(wǎng)絡(luò)隧道網(wǎng)關(guān)檢測用戶身份。身份信息是在封裝過程中插入數(shù)據(jù)包頭部的。

(5)正常通信。

網(wǎng)絡(luò)隧道網(wǎng)關(guān)的作用是覆蓋更多使用場景,讓零信任架構(gòu)更完整。但是在性能上可能不如Web代理網(wǎng)關(guān)。而且暴露了網(wǎng)絡(luò)層的資源,安全性上更低。

所以這兩者是相互補充的關(guān)系。如果只看到隧道網(wǎng)關(guān)所有場景都能支持,就把web代理網(wǎng)關(guān)扔了,那就是丟了西瓜撿芝麻了。

我還見過一些廠商只有隧道網(wǎng)關(guān),web代理和隱身網(wǎng)關(guān)都沒有。沒有隱身防護的話,相當(dāng)于隧道網(wǎng)關(guān)還是對外暴露的,很不安全。我當(dāng)時試過攻擊他的51820端口(wireguard的默認端口)。每秒1萬個包過去,直接就把那個廠商的產(chǎn)品搞癱瘓了。

所以,沒有隱身網(wǎng)關(guān)保護的隧道網(wǎng)關(guān)是很脆弱的。

5、API網(wǎng)關(guān)

現(xiàn)在,用戶的訪問場景都覆蓋了,但是服務(wù)器之間的訪問還沒有管控。服務(wù)器之間的訪問需要API網(wǎng)關(guān)來管理,如下圖。

第三方服務(wù)器調(diào)取被保護資源的API時,需要進行身份驗證。具體流程為:

(1)申請隱身網(wǎng)關(guān)放行。

(2)通過API網(wǎng)關(guān)的身份驗證。多數(shù)API都是Http協(xié)議的,所以這個過程與web代理網(wǎng)關(guān)類似。

第三方服務(wù)器在通信時,將自己的身份信息插入數(shù)據(jù)包的頭部。API網(wǎng)關(guān)從包頭獲取身份進行驗證,并判斷是否放行。

(3)正常通信。

6、網(wǎng)關(guān)集群

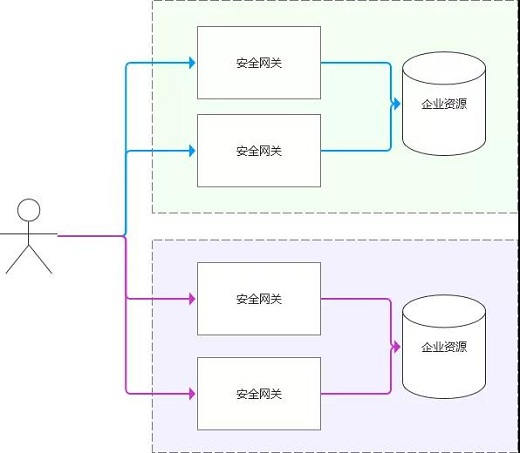

到這里已經(jīng)形成了一個完整的零信任安全網(wǎng)關(guān)。不過這只是單機版,只適用于中小型企業(yè)。

大型企業(yè)還有其他需求:

(1)多數(shù)據(jù)中心:業(yè)務(wù)系統(tǒng)的服務(wù)器分別部署在多個數(shù)據(jù)中心或者多個公有云上。

(2)集群:大型企業(yè)用戶量大,一臺網(wǎng)關(guān)性能肯定支撐不住。

(3)高可用:所有流量都要經(jīng)過網(wǎng)關(guān)轉(zhuǎn)發(fā),一旦網(wǎng)關(guān)down掉,所有用戶都會受影響,所以必須有高可用方案,一臺壞了,自動切換到另一臺。當(dāng)然,集群也能實現(xiàn)高可用。

(4)分布式:如果企業(yè)在全國各地都有分公司,或者跨國企業(yè)在國外也有分公司,那么網(wǎng)關(guān)必須也是分布式的,讓用戶能夠就近接入,保證用戶的訪問速度。

一個成熟的零信任架構(gòu)應(yīng)該滿足這些需求,如下圖。

網(wǎng)關(guān)的集群方案跟零信任架構(gòu)中的管控中心密不可分。管控中心管理所有網(wǎng)關(guān),用戶在什么情況下該連接哪個網(wǎng)關(guān),也是有管控中心統(tǒng)一管理。具體流程這里就不做深入介紹了。

7、總結(jié)

安全網(wǎng)關(guān)是零信任架構(gòu)的中心,是零信任理念的執(zhí)行者。安全網(wǎng)關(guān)通常會部署在企業(yè)網(wǎng)絡(luò)的入口,對企業(yè)影響非常大。因此,網(wǎng)關(guān)對各種協(xié)議是否都能支持,網(wǎng)關(guān)是否支持高可用,加密通信的性能和穩(wěn)定性,是零信任安全網(wǎng)關(guān)最重要的評價指標(biāo)。