Palo Alto Networks的研究人員發現網路釣魚攻擊主要集中在2020年3月的個人防護設備(PPE)和測試工具,以及從4月到2020年夏季的政府刺激計劃(包括偽造的美國貿易委員會網站,該網站冒充美國聯邦貿易委員會以竊取用戶憑證)和從2020年秋末開始的疫苗(包括偽造的輝瑞和BioNTech網站也竊取了用戶憑證)。值得注意的是,研究人員發現,從2020年12月到2021年2月,與疫苗相關的網絡釣魚攻擊數量增加了530%,而與藥房和醫院相關或針對藥店和醫院的網絡釣魚攻擊數量在同一時間段內增長了189%。

研究人員的分析表明,微軟是攻擊者最關注的品牌。例如,攻擊者設置了偽造的Microsoft頁面,以竊取諸如Walgreens(位于美國),Pharmascience(位于加拿大),Glenmark Pharmaceuticals(位于印度)和Junshi Biosciences(位于中國)等機構的員工憑據。

研究人員預測,隨著疫苗的持續推廣,與疫苗傳播相關的網絡釣魚攻擊(包括針對醫療保健和生命科學行業的攻擊)將繼續在全球范圍內增加。

網絡釣魚趨勢

自2020年1月以來,研究人員已經觀察到與新冠疫情相關主題鏈接的69950個釣魚URL,其中33447個與新冠疫情本身直接鏈接。在圖1中,研究人員繪制了這些不同主題隨時間的相對受歡迎程度,并對其進行了規范化處理,以使每個主題的峰值受歡迎程度均為100%。通過觀察每個彩色部分的高度隨時間的變化,研究人員可以看到某些主題仍然是網絡釣魚攻擊的穩定目標,而其他主題在各個時間點都經歷了更明顯的峰值。自大流行開始以來,例如,藥品和虛擬收集(例如Zoom)一直是網絡釣魚攻擊的相對穩定的目標;另一方面,疫苗的開發使網絡釣魚的攻擊又達到了新一波高峰。

2020年1月至2021年2月以新冠病毒為主題的網絡釣魚攻擊趨勢

對于發現以已知品牌為目標的以新冠疫情為主題的網絡釣魚頁面,研究人員確定這些攻擊中的大多數試圖竊取用戶的商業憑據:例如, Microsoft,Webmail,Outlook等。圖2中的每個欄代表試圖竊取該特定網站的用戶登錄憑據的網絡釣魚URL的百分比。例如,大約23%的以新冠疫情為主題的網絡釣魚URL是偽造的Microsoft登錄頁面。隨著大流行迫使許多員工進行遠程工作,這些與業務相關的網絡釣魚嘗試已成為網絡犯罪分子越來越重要的攻擊手段。

與新冠疫情相關的URL(全局)中的頂級網絡釣魚目標,每個橫條代表試圖竊取該特定網站的用戶登錄憑據的網絡釣魚URL的百分比。請注意,在此圖中,研究人員僅包含針對可識別品牌的URL。

此外,研究人員注意到,通過這些以新冠疫情為主題的網絡釣魚攻擊,攻擊者正在不斷創建新的網站來托管其網絡釣魚活動。在圖3中,該圖顯示了研究人員發現托管新冠疫情相關的網絡釣魚頁面的每個網站的生存時間,研究人員可以看到許多與新冠疫情相關的網絡釣魚頁面都托管在新創建的網站上,這表明攻擊者在其預期攻擊發生的前幾天有意建立了這些站點,這使攻擊者有機會制作與攻擊有關的消息以及網站URL,以適應最新的大流行趨勢。

2020年1月至3月:初始浪涌,測試工具和PPE

在2020年1月至2020年2月之間,隨著新冠疫情開始在全球范圍內傳播,網絡犯罪分子已經開始嘗試利用即將流行的大流行為其帶來好處。在此期間,研究人員發現與新冠疫情直接相關的網絡釣魚攻擊增加了313%。

在圖4中,研究人員看到了以新冠疫情為主題的網絡釣魚攻擊的示例。偽造的Google表單首先會要求用戶輸入電子郵件用戶名和密碼,在隨后的頁面中,該表格會提出一系列聽起來合理的健康相關問題,提交之前的最后一個問題要求員工通過輸入其全名來進行所謂的“數字簽名”。

從2020年2月至3月,人們對新冠疫情擴散到美國的擔憂迅速增加。為了滿足人們保護自己和家人的愿望,人們對測試工具、洗手液和N95口罩等個人防護裝備的興趣,甚至廁紙之類的必需品也開始迅速增加。

網上對“新冠疫情檢測試劑盒”的興趣與新冠疫情檢測相關的網絡釣魚流行率

這些趨勢在研究人員的歷史網絡釣魚數據中也可以觀察到,在2020年2月,研究人員發現全球范圍內與個人防護設備相關的網絡釣魚攻擊增加了136%,其中許多都是以網上購物詐騙的形式出現的(見圖6)。今年3月,就在《紐約時報》報道整個美國的新冠疫情測試工具嚴重不足之際,研究人員發現與檢測工具相關的網絡釣魚攻擊增加了750%。

https://atemmaske-kn95-de[.]com

除了這些欺詐網站之外,研究人員還觀察到了看似合法的測試工具供應商,這些供應商的網站由于竊取憑據而受到攻擊。在圖8中,研究人員看到了一個偽造的Microsoft Sharepoint登錄頁面,該用戶將通過網絡釣魚電子郵件中的鏈接進入該頁面。網絡釣魚頁面會要求用戶提供電子郵件和Microsoft密碼,以查看與用戶“共享”的對時間敏感的發票。

covid-testkit[.]co[.]uk

2020年4月至7月:政府刺激和救濟計劃

2020年4月,美國國稅局開始向個人發放1200美元的刺激計劃。大約在同一時間,“薪資保護計劃”(PPP)付諸實施,這也導致了網絡釣魚攻擊的迅速猛增。

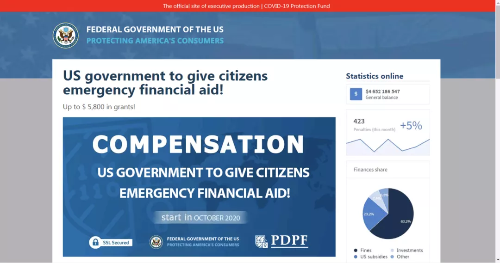

隨后,研究人員注意到與政府救濟計劃有關的網絡釣魚攻擊在2020年4月增加了600%。如下面兩個圖所示,研究人員顯示了一個網絡釣魚頁面的示例,該頁面偽裝成“美國貿易委員會”,這是一個偽造的部門。該網站承諾為每個人提供高達5800美元的“臨時救濟基金”。虛假的統計數據顯示在頁面的右側,給用戶一種錯覺,認為還有數十億美元沒有分配。

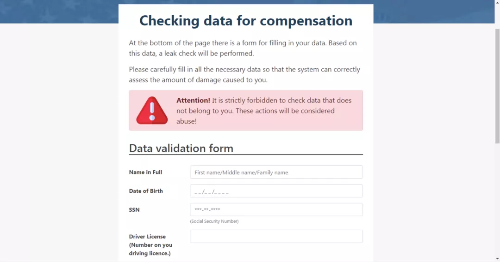

點擊“啟動驗證程序”按鈕后,用戶會被重定向到一個表單,要求提供社會安全號碼(SSN)和駕照號碼。

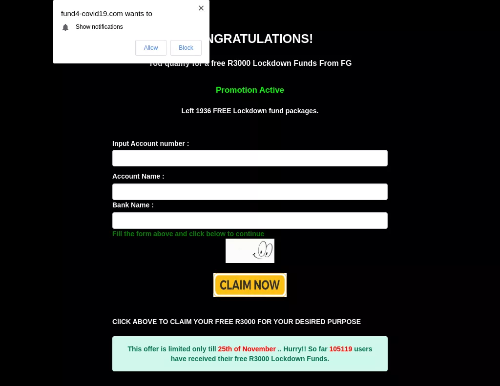

在制定了合法的刺激和救濟計劃之后,與經濟救濟相關的網絡釣魚攻擊在接下來的幾個月中仍然相對流行(見圖9),因為仍有許多人需要經濟支持。在圖12中,研究人員看到另一個憑據竊取頁面,要求用戶輸入個人和公司信息,駕駛執照照片和銀行帳戶詳細信息。研究人員在圖13中看到一個類似的示例,該示例承諾在輸入他們的銀行帳戶信息后向用戶發送3000印度盧比。

2020年11月至2021年2月:疫苗批準和推出

隨著疫苗的研發成功,攻擊者試圖利用這一趨勢來進行攻擊也就不足為奇了。從2020年12月到2021年2月,研究人員發現與疫苗相關的網絡釣魚攻擊增加了530%(見圖14)。

接下來,可以看到一個偽造網站的示例,該網站聲稱代表了輝瑞公司和BioNTech(mRNA疫苗的生產商)。釣魚頁面要求用戶使用Office 365憑據登錄,以進行疫苗注冊。

還要注意的是,這個釣魚網站使用了一種越來越普遍的技術,即“客戶端偽裝”。該網站并沒有立即揭露竊取證書的表單,而是首先要求用戶點擊“登錄”按鈕,以避開自動的、基于爬蟲的網絡釣魚探測器。

pfizer-vaccine[.]online(用戶點擊“登錄”按鈕后顯示的憑據竊取表單)

從2020年12月到2021年2月,研究人員發現與藥房和醫院相關的攻擊增加了189%。

考慮到新冠疫情的全球性質,針對藥品和醫療保健公司的這些網絡釣魚活動似乎不僅僅在美國如此,在全球范圍內似乎很普遍。在下圖中,研究人員看到針對魁北克最大的制藥企業Pharmascience的網絡釣魚攻擊。在圖20中,研究人員看到針對總部位于孟買的全球藥品制造商Glenmark Pharmaceuticals的網絡釣魚攻擊。在圖21中,研究人員看到針對以上海為基地的醫藥研發公司Junshi Biosciences的網絡釣魚攻擊。在圖21的情況下,攻擊者建立了一個偽造的登錄頁面,冒充SF Express(一家中國跨國交付和物流公司)。

Junshipharma-9107214068[.]parnian-distribution[.]com(針對以上海為基地的醫藥研發公司Junshi Biosciences的員工為目標的網絡釣魚活動的一部分)

在某些情況下,研究人員還會觀察合法的制藥公司,其網站已被破壞并用于網絡釣魚目的。在圖22中,研究人員可以看到pharmalicensing.com是一家公司的網站,該公司可以幫助連接生命科學行業的企業,該網站已經遭到入侵,并被用來托管一個仿冒頁面,以竊取用戶的商業憑據。這類攻擊可能特別危險,因為原始網站的合法性可能會誘使用戶錯誤地認為網絡釣魚頁面也是合法的。

pharmalicensing.com/stone/excelzz/bizmail.php(Pharmalicensing的一個被盜用的網站,用于憑證竊取)

緩解措施

對于個人而言:

1.在點擊可疑電子郵件中包含的鏈接或附件時要謹慎,尤其是那些與個人賬戶設置或個人信息有關的鏈接或附件,或者試圖傳遞緊迫感的鏈接或附件。

2.驗證收件箱中任何可疑電子郵件的發件人地址。

3.輸入登錄憑據之前,請仔細檢查每個網站的URL和安全證書。

4.報告可疑的網絡釣魚企圖。

對于企業而言:

1.實施安全意識培訓,以提高員工識別欺詐性電子郵件的能力。

2.定期備份組織的數據,以防御通過網絡釣魚電子郵件發起的勒索軟件攻擊。

3.對所有與業務相關的登錄強制執行多因素身份驗證,以增加安全性。