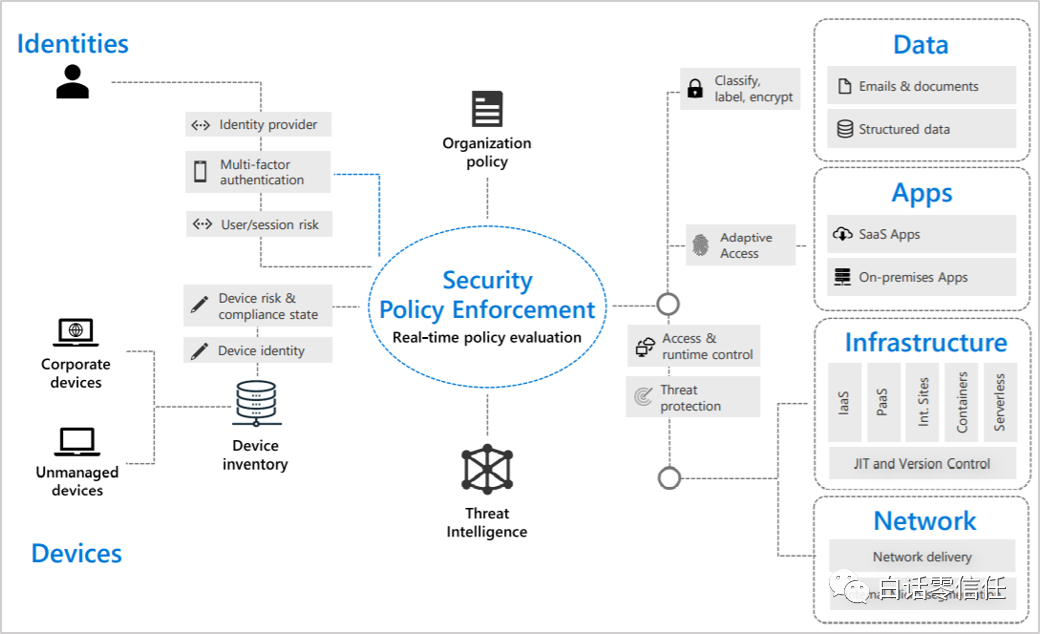

零信任架構分為身份、設備、企業應用、基礎設施、數據、網絡等六個部分,如下圖。如果一個公司的這六個部分都滿足零信任的要求,那么可以說這個公司的架構是滿足零信任理念的。

零信任不是單一新技術,而是集成了很多現有技術的新架構。你的公司可能已經擁有了部分零信任元素。

怎么確定公司已經做了什么,還需要做什么呢?你可以對比下面這份微軟總結的自測表,看看公司在零信任視角下處于哪個階段。

1.身份

(1)內部用戶(員工)訪問業務系統是否需要進行“多因子認證”?

(2)外部用戶(第三方)訪問業務系統是否需要進行“多因子認證”?

(3)內部用戶是否允許單點登錄?

(4)外部用戶是否允許單點登錄?

(5)身份管理系統部署在云端還是內網?

(6)企業資源(服務器、數據庫、SaaS應用、內網業務系統等)是否有專門的安全策略引擎做訪問控制和攔截?

(7)用戶登錄時,是否做了賬號被竊取風險檢測?

(8)對用戶的各類風險因素,是否做了持續的動態評估?

(9)身份和訪問控制系統是否集成了統一安全代理、日志審計警報、終端防護、設備管理、安全策略管理等功能?

(10)訪問策略中是否包含如下內容——用戶、設備、應用、網絡、位置、用戶風險等級、登錄風險等級?

2.設備

(1)身份管理系統中關聯了設備信息?

(2)內部用戶的設備是否受移動設備管理系統的管控?

(3)對受控設備授予訪問權限之前,是否進行了配置的合規性檢測?

(4)是否考慮到了非受控設備連接公司資源的場景?

(5)外部用戶的設備是否受移動設備管理系統的管控?

(6)是否對所有設備強制執行數據防泄密措施?

(7)是否通過終端威脅檢測工具進行實時的設備風險評估?

3.企業應用

(1)是否做了基于策略的應用訪問控制?

(2)是否對所有流量進行了威脅監控?

(3)內網的敏感應用和資源是允許通過VPN或專線訪問?

(4)是否存在未經批準擅自運行的應用?是否在不斷發現、檢測這些影子IT的風險?

(5)是否持續監控所有文件的上傳、下載?

(6)是否具備根據用戶風險做細粒度訪問控制的能力?(可見性控制、只讀、阻斷)

(7)是否只給用戶授予了工作必須的最小權限?

4.基礎設施

(1)如果有多云或者混合云架構的話,是否做了統一的防護方案?

(2)是否對不同應用的流量做了標識和區分?

(3)是否隔離了“用戶到服務器”和“服務器到服務器”的訪問?

(4)安全團隊是否有針對終端的特殊類型攻擊的檢測工具?

(5)安全團隊是否有多來源安全事件的統計分析工具?

(6)安全團隊是否使用用戶行為分析工具檢測發現威脅?

(7)安全團隊是否使用應急響應工具減少威脅響應的人工成本?

(8)是否定期(至少每半年)檢查管理員的管理權限是否合理?

(9)是否只授予了管理員管理服務器及其他基礎設施的最小權限?

5.數據

(1)訪問授權是基于數據敏感度的,而不是簡單的基于網絡邊界的?

(2)企業是否定義了數據分類方法?

(3)數據訪問的授權是否受策略控制?是否由云安全策略引擎執行?

(4)數據是否由機器學習模型進行分類和標記?

(5)是否持續去發現所有數字資產中的敏感數據?

6.網絡

(1)網絡是否做了分段,以防止橫向攻擊?

(2)是否有防火墻、DDoS防護、Web防火墻等網絡保護措施?

(3)是否建立安全的管理訪問權限以保護網段?

(4)是否使用證書對所有網絡通信(包括服務器對服務器)進行加密?

(5)是否使用了基于機器學習的威脅防護和基于上下文的安全過濾?

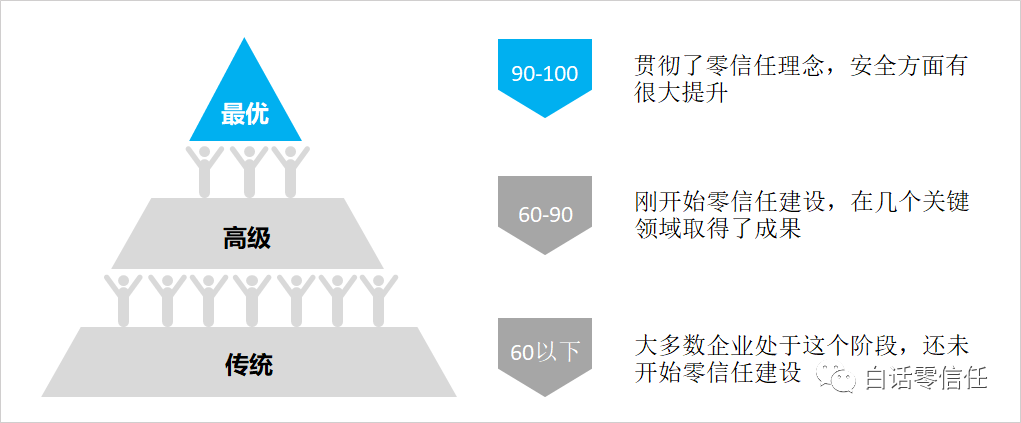

根據公司架構是否滿足上述問題,可以算出公司在各個方面的得分。根據總得分不同,零信任成熟度模型將企業實施零信任的路徑分為三個階段:

1、傳統階段:大多數企業處于這個階段,還未開始零信任建設。身份認證依靠靜態規則,網絡存在較大風險,設備、云環境等不可控。

2、高級階段:剛開始零信任建設,在幾個關鍵領域取得了成果。有多種身份驗證手段,有細粒度訪問控制,設備按策略管理,網絡做了分段,開始對用戶行為和威脅進行分析。

3、最優階段:貫徹了零信任理念,安全方面有很大提升。實時分析身份可信級別,動態授予訪問權限,所有訪問都是加密的、可追蹤的,網絡不默認授予信任,自動檢測威脅自動響應。

改進措施

對照上文的自測表,可以找到差距。要彌補差距,如下技術是一定要優先實施的。

1、強認證。確保以強大的多因素身份驗證和風險檢測作為訪問策略的基礎,最大程度地減少身份泄露的風險。

2、基于策略的自適應訪問控制。為企業資源定義訪問策略,使用統一的安全策略引擎實施這些策略,監控并發現異常。

3、微隔離。使用軟件定義的微隔離,從集中式網絡邊界管理轉型為全方位的網絡隔離管理。

4、自動化。開發自動警報和響應措施,減少平均響應時間。

5、威脅情報和AI。綜合各個來源的信息,實時檢測和響應異常訪問行為。

6、數據保護。發現、分類、保護和監視敏感數據,最大程度地減少惡意的或意外的滲透風險。

總結

零信任安全模型是當下最有效的一種安全架構。大多數企業都應該分階段地,根據零信任的成熟度、可用資源和優先級來逐步建設零信任安全。

建設零信任的道路上,向前邁出的每一步都是一個新的高度。