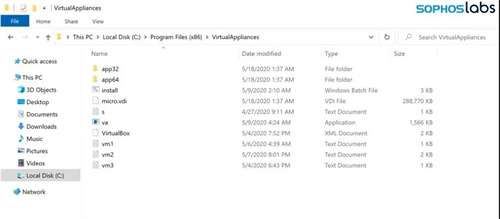

據(jù)賽門鐵克威脅獵手團(tuán)隊(duì)稱,網(wǎng)絡(luò)犯罪分子正在通過虛擬機(jī)運(yùn)行越來越多的惡意載荷。Help Net Security調(diào)查了一次嘗試性的勒索軟件攻擊,該攻擊是通過在一些被攻擊的電腦上創(chuàng)建的VirtualBox虛擬機(jī)執(zhí)行的。與記錄的RagnarLocker攻擊使用Windows XP的虛擬機(jī)不同,新的威脅似乎是運(yùn)行Windows 7。

此外,根據(jù)賽門鐵克威脅獵手團(tuán)隊(duì)的Dick O'Brien的說法,該虛擬機(jī)是通過一個惡意的可執(zhí)行程序部署的,該程序在行動的偵察和橫向移動階段就已經(jīng)被預(yù)先安裝。

到目前為止,研究人員無法確定虛擬機(jī)中的惡意軟件載荷是Mount Locker還是Conti勒索軟件。后者在Endpoint安全軟件被檢測到,需要一個用戶名和密碼組合,這是以前Conti勒索軟件活動的特征。

假設(shè)該惡意軟件駐留在虛擬機(jī)的硬盤上,一旦操作系統(tǒng)被完全啟動,惡意程序就可以跟隨自動啟動。可執(zhí)行文件會檢查主機(jī)是否是活動目錄控制器,而在其他情況下,它采用俄羅斯鍵盤布局來識別,如果是的話就終止操作。

賽門鐵克威脅獵手團(tuán)隊(duì)解釋說:“一種可能的解釋是,攻擊者是一個同時擁有Conti和Mount Locker控制權(quán)限的惡意軟件聯(lián)盟團(tuán)伙。他們可能試圖在虛擬機(jī)上運(yùn)行一個有效載荷(無論是Conti還是Mount Locker),當(dāng)它判斷無法工作時,選擇在主機(jī)上保底運(yùn)行Mount Locker。”

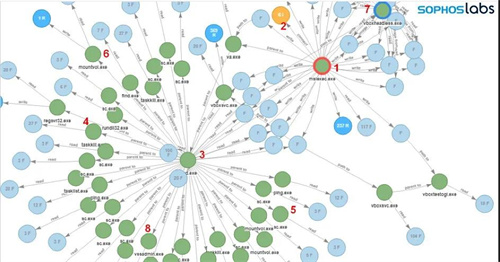

我們知道,大多數(shù)攻擊者和勒索軟件運(yùn)營者喜歡使用合法的、非目的性的工具來加強(qiáng)他們的活動,同時盡可能長時間地保持不被發(fā)現(xiàn)。