9 月 11 日消息,科技媒體 bleepingcomputer 昨日(9 月 10 日)發布博文,報道了名為 "PIXHELL" 的新型聲學攻擊,不需要揚聲器,通過 LCD 顯示器來竊取物理隔離和音頻隔離系統中的設備數據。

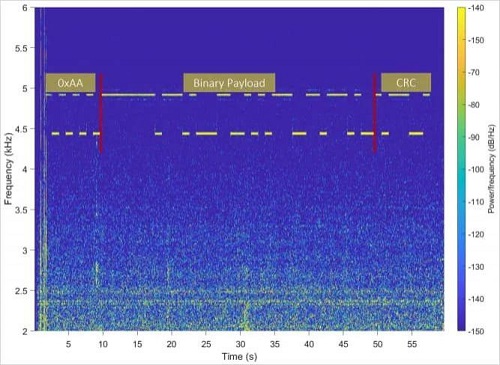

PIXHELL 攻擊中,惡意軟件調制 LCD 屏幕上的像素圖案,在 0-22 kHz 的頻率范圍內產生噪聲,而智能手機等設備可以捕獲這些編碼信號,并轉換成相關數據。

研究人員表示,PIXHELL 攻擊最遠可以達到 2 米,傳輸速度最高為每秒 20 bits。

雖然這種方式對于實現大型文件傳輸來說速度過慢,但實時記錄按鍵和竊取可能包含密碼或其他信息的小型文本文件仍然是可行的。

PIXHELL 攻擊方法利用了 LCD 屏幕因線圈嘯叫、電容噪聲或設備無法物理消除的固有振動等原因,而產生的非預期聲學外放。

利用特制的惡意軟件,攻擊者可以通過調制方案將敏感數據(如加密密鑰或按鍵記錄)編碼成聲學信號,這些調制方案包括:

On-Off Keying(OOK):通過開啟和關閉聲音來編碼數據。

頻移鍵控(FSK):通過在不同頻率間切換來編碼數據。

幅移鍵控(ASK):通過改變聲音的幅度(音量)來編碼數據。

接下來,通過改變液晶顯示屏上的像素圖案來傳輸調制數據,這一變化會改變設備組件發出的聲音。

附近一臺如筆記本電腦或智能手機等流氓或受威脅設備上的麥克風可以拾取這些聲學信號,并可能在之后將它們傳輸給攻擊者進行解調。

本站內容除特別聲明的原創文章之外,轉載內容只為傳遞更多信息,并不代表本網站贊同其觀點。轉載的所有的文章、圖片、音/視頻文件等資料的版權歸版權所有權人所有。本站采用的非本站原創文章及圖片等內容無法一一聯系確認版權者。如涉及作品內容、版權和其它問題,請及時通過電子郵件或電話通知我們,以便迅速采取適當措施,避免給雙方造成不必要的經濟損失。聯系電話:010-82306118;郵箱:aet@chinaaet.com。