關鍵詞:

SonicWallVPN

漏洞

去年 10 月,一個關鍵的 SonicWall 漏洞被披露。這是一個基于堆棧的緩沖區溢出漏洞(CVE-2020-5135),影響超過80萬個SonicWall VPN。

當時該漏洞被認為已經修復。但事實卻非如此。

CVE-2020-5135漏洞存在于SonicOS 版本中,一旦被利用,攻擊者即可通過向防火墻發送惡意 HTTP 請求,從而未經身份驗證且遠程在受影響的設備上執行任意代碼,或導致拒絕服務 (DoS)。目前,由于該漏洞沒有得到適當的修復,已被重新命名為CVE-2021-20019。

研究人員重新測試了他對 SonicWall 實例的概念驗證 (PoC) 漏洞利用,并表示第一次修復程序是“拙劣的”。

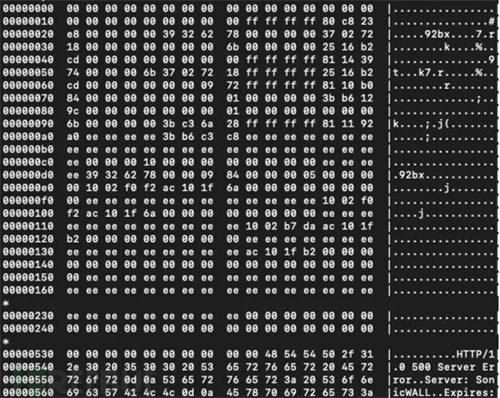

測試中,研究人員發現他的 PoC 漏洞并沒有觸發系統崩潰,而是觸發 HTTP 響應中的大量二進制數據(如下),而返回的二進制數據可能是內存地址。

雖然暫時沒有在泄露的內存中觀察到可識別的文本,但這個輸出可能會根據目標系統的使用方式而有所不同,因此這次測試很可能是利用利用 RCE 漏洞的有用信息泄漏。

雖然沒有證據表明該漏洞正在被廣泛利用。但2010年 10 月 6 日,研究人員就將重新測試出來的漏洞提交給了SonicWall。但直到2021年3月份,漏洞補丁仍未發布,最終相關公告直到6個月才發布出來。

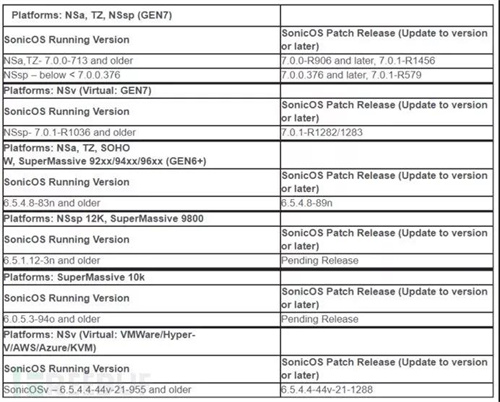

SonicWall 的以下固件版本中提供修復程序:

本站內容除特別聲明的原創文章之外,轉載內容只為傳遞更多信息,并不代表本網站贊同其觀點。轉載的所有的文章、圖片、音/視頻文件等資料的版權歸版權所有權人所有。本站采用的非本站原創文章及圖片等內容無法一一聯系確認版權者。如涉及作品內容、版權和其它問題,請及時通過電子郵件或電話通知我們,以便迅速采取適當措施,避免給雙方造成不必要的經濟損失。聯系電話:010-82306118;郵箱:aet@chinaaet.com。